主机发现和端口扫描

主机发现和端口扫描的基本原理和工具选择

笔记目录:

nmap必会命令

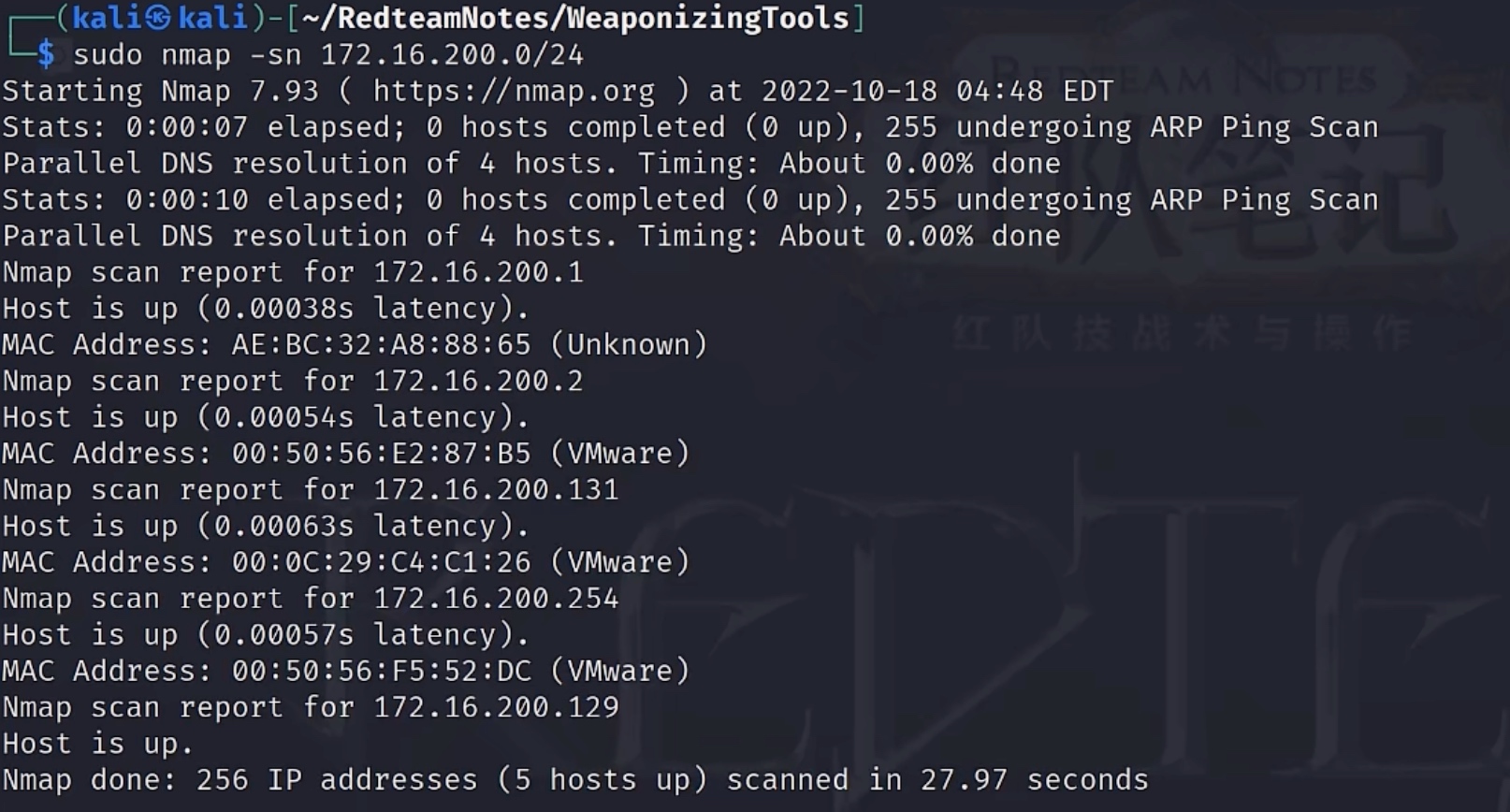

-sn 显示已经开启的主机,以前旧版本是-sP

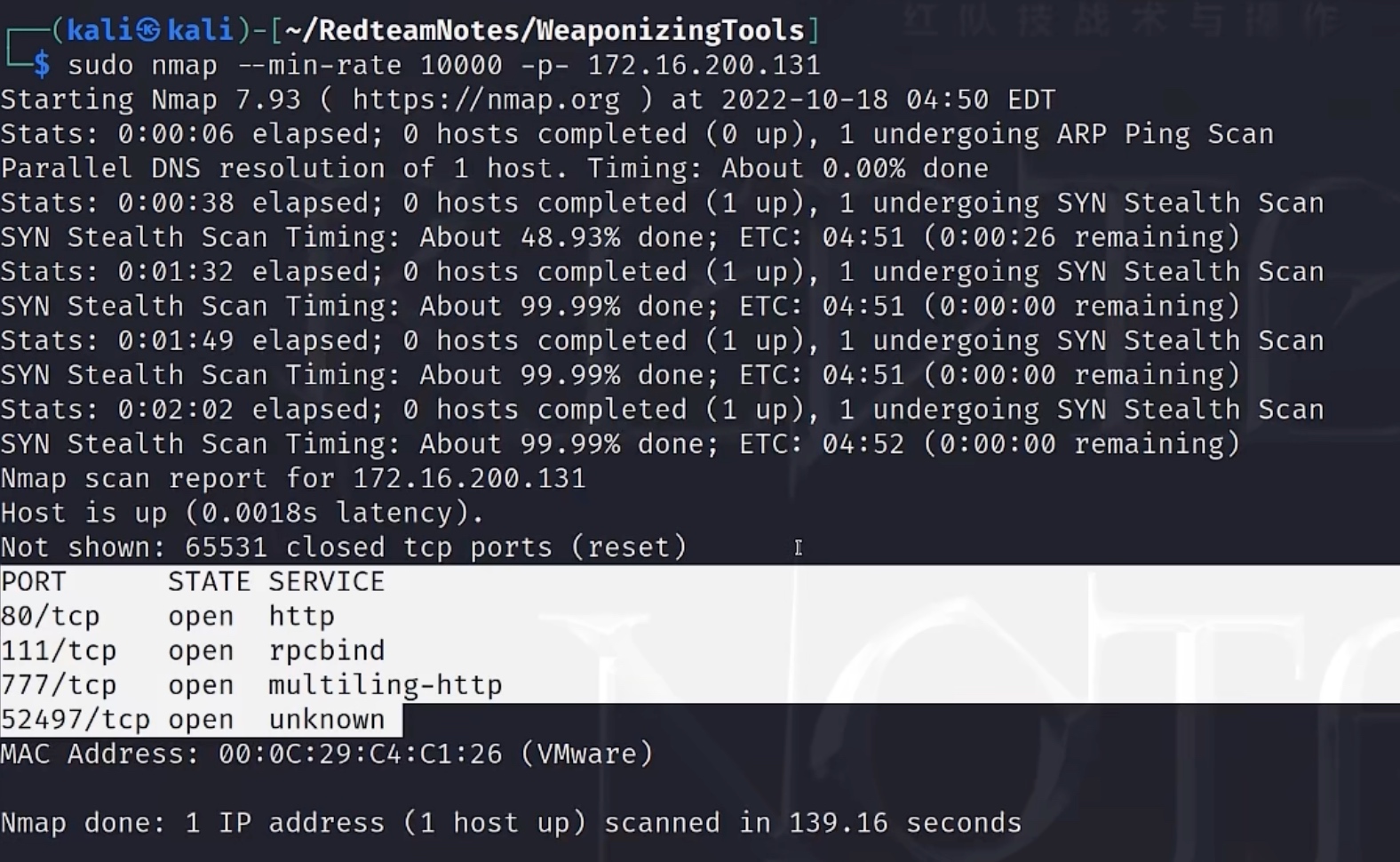

--min-rate 最小速度,推荐设定10000

-p- 扫描所有端口,1~65535

实际环境肯定会复杂得多,建议扫2遍

-sU 强制用UDP协议扫描

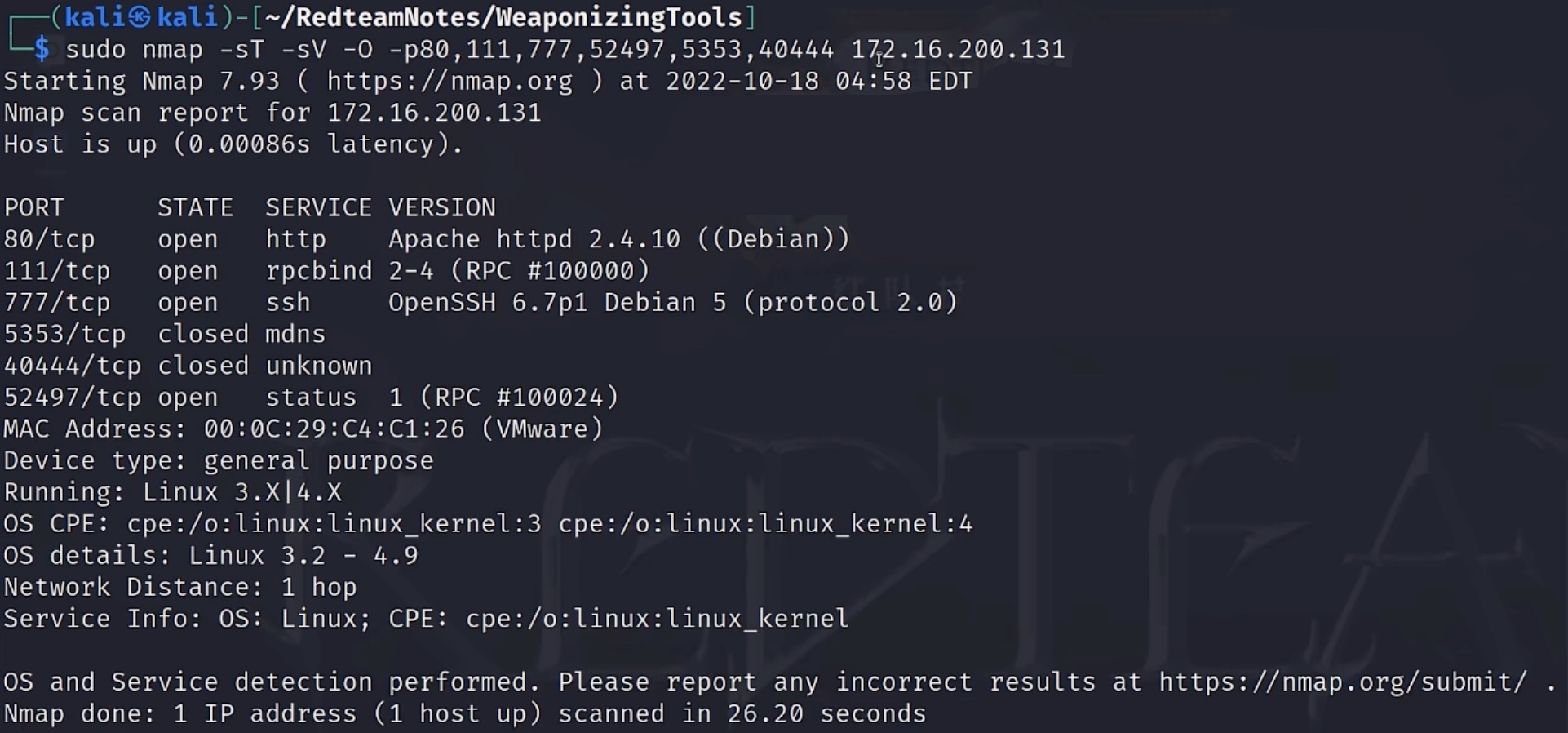

-sT 指定TCP协议扫描

-sV 服务版本信息

-O 枚举操作系统信息

--script=vuln 进行默认脚本漏洞扫描

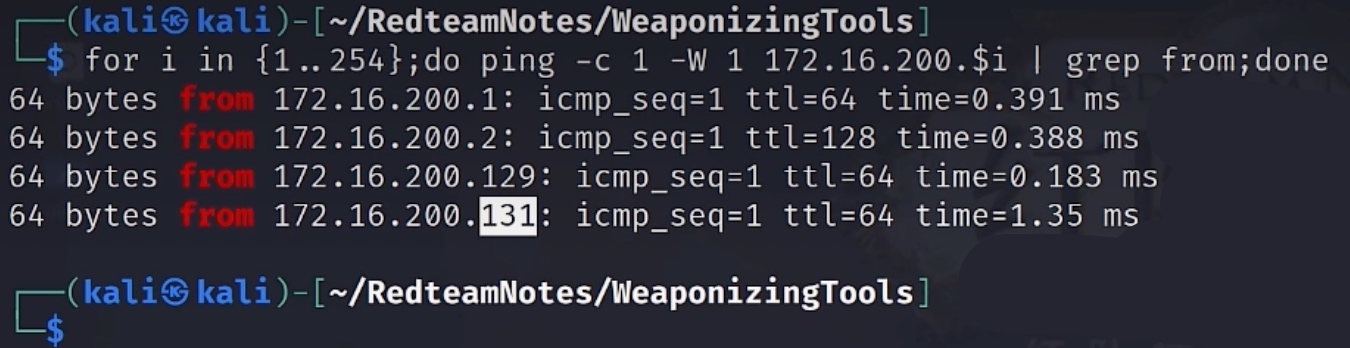

非nmap环境主机发现

-c 数量count

-W 超时时间

利用bash语句配合for循环利用

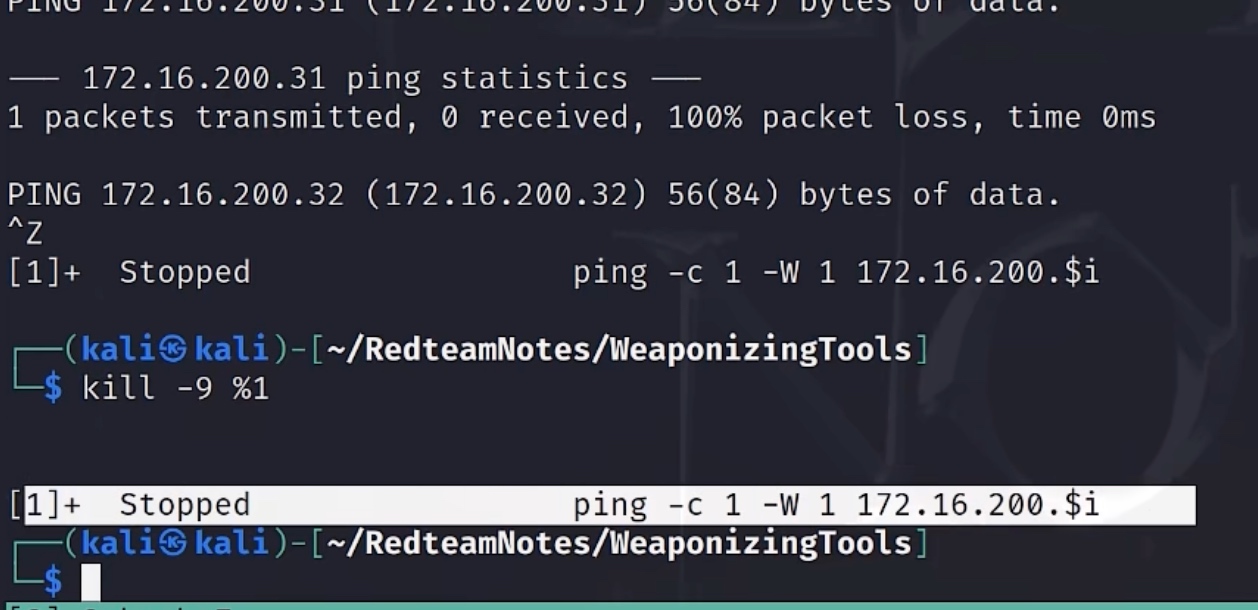

补充,当Ctrl+c结束不了进程的时候,可以先Ctrl+z放在后台,然后使用kill -9命令结束最近一条进程用%1

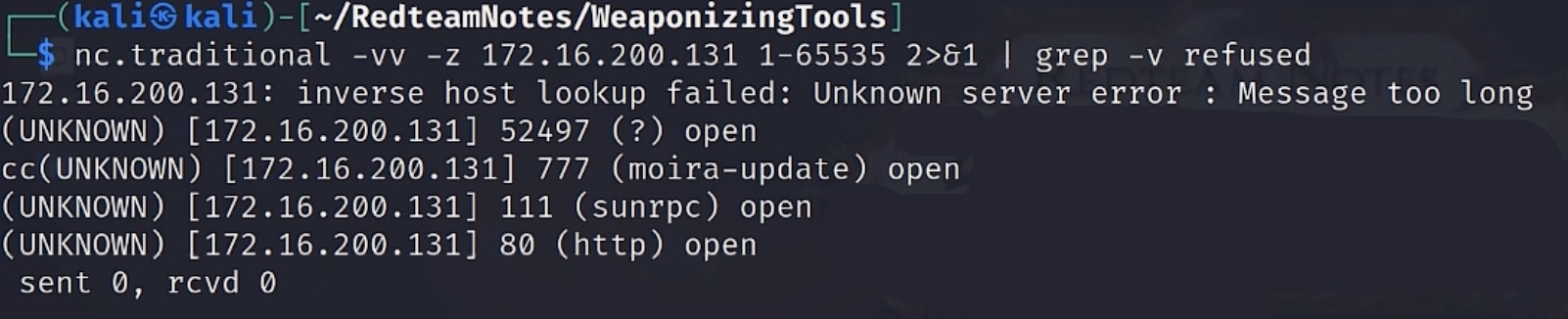

natcat实现端口扫描

旧版本nc端口扫描

-vv 显示详细信息

-z 零数据传输

2>&1 2表示错误信息重新定义给1正常的输出,因为错误信息是分开来的,只有这样才能过滤出grep

grep -v 反向筛选,不包含

伪设备实现端口扫描

伪设备:就是在所有Linux系统中所有的设备都映射成文件,在磁盘中都是文件,所以我们用文件模拟出设备

(echo < /dev/tcp/172.16.200.131/$i) 是伪设备

&>/dev/null 因为没有指定&1或&2,所以无论正确错误都扔掉

&& 就是and,前面正确就执行后面的

\n 换行

|| printf “.” 判断程序是否卡死还是在执行中

IPv6扫描

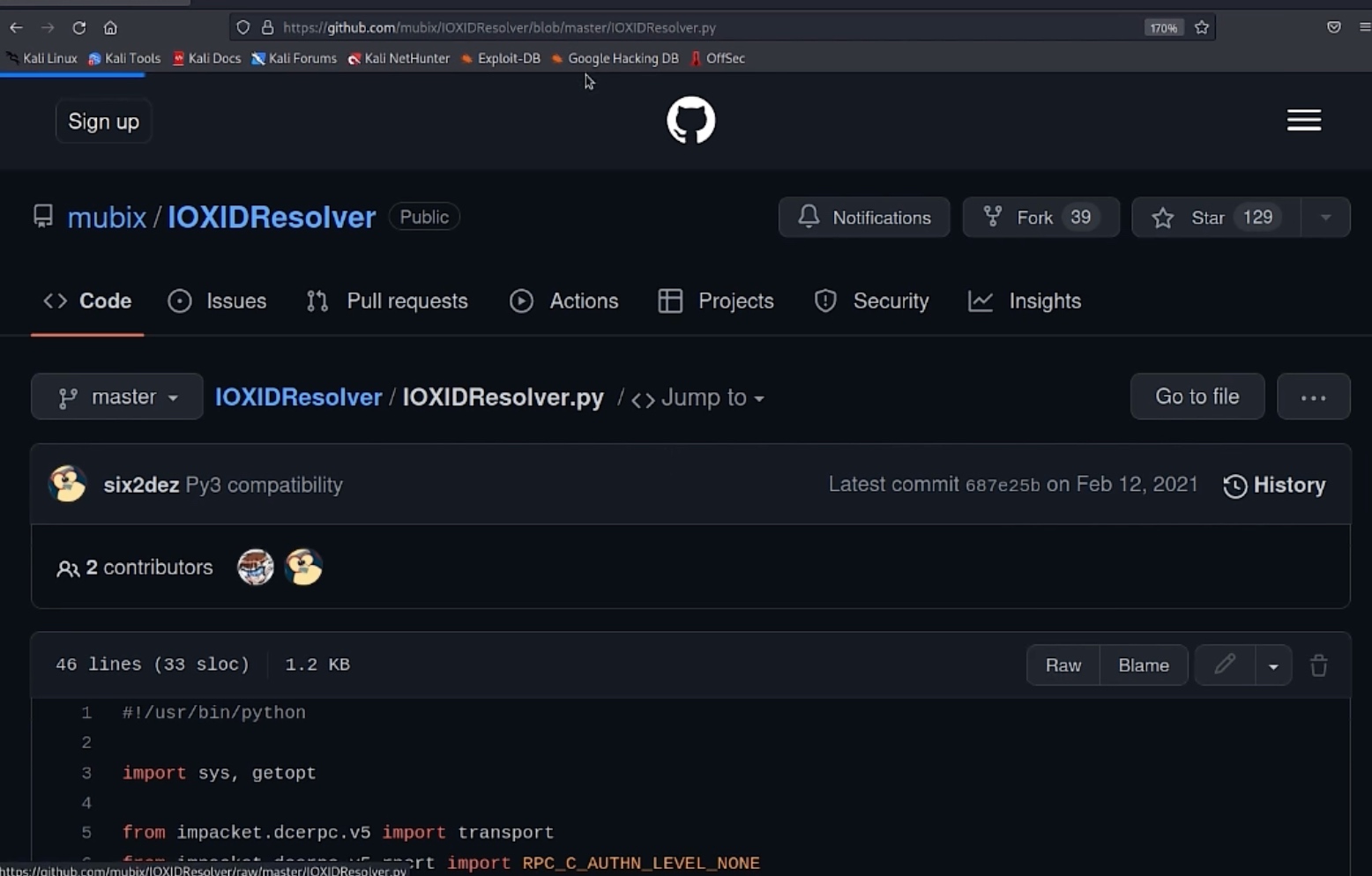

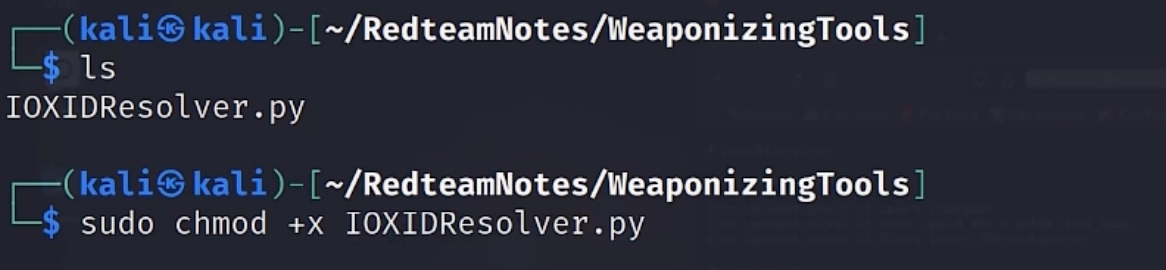

使用IOXIDResolver.py脚本

下载下来

给上执行权限

执行利用

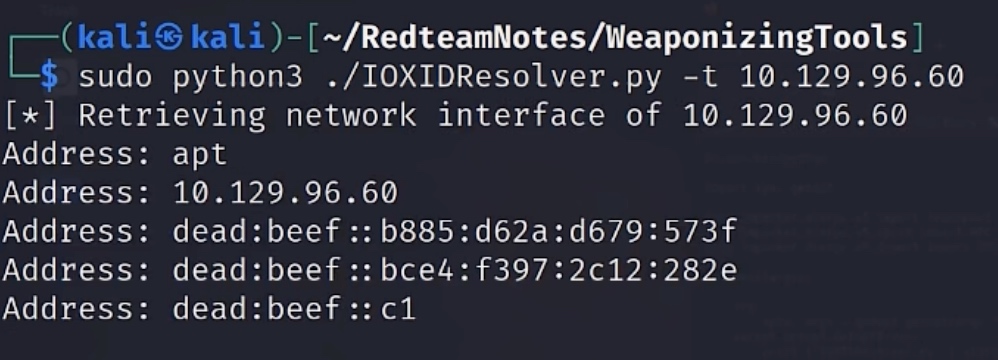

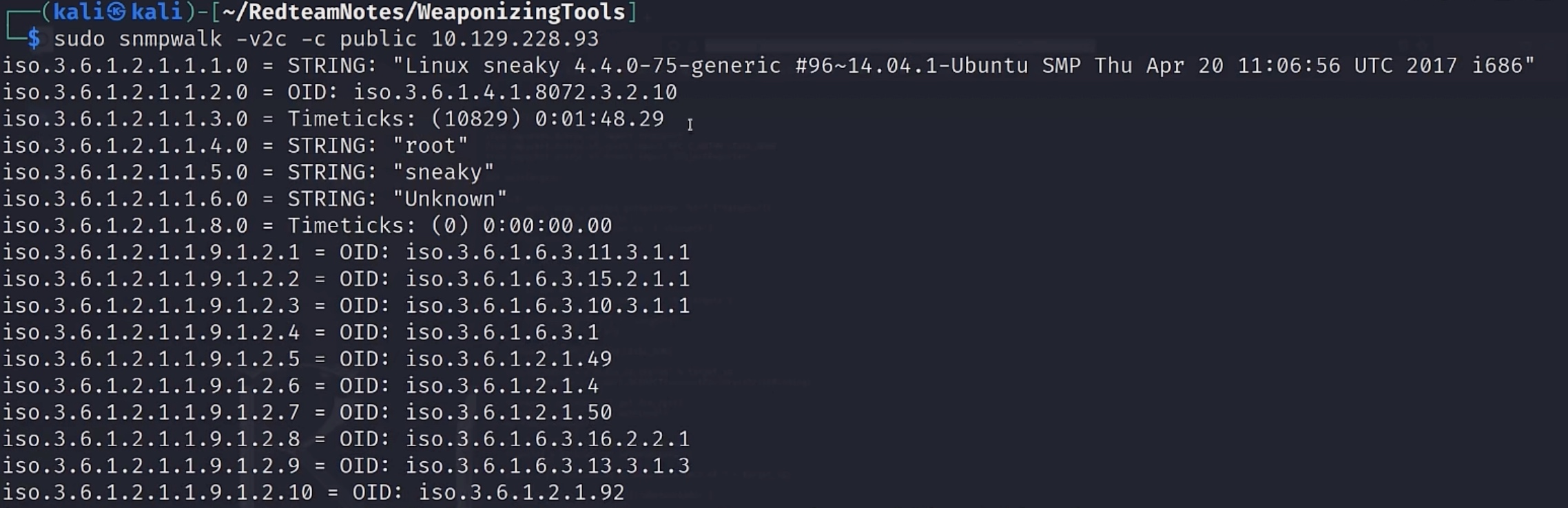

使用snmpwalk工具

snmp 是简单网络管理协议,walk 是枚举

-v 指定版本2c

-c 指定社区(community)

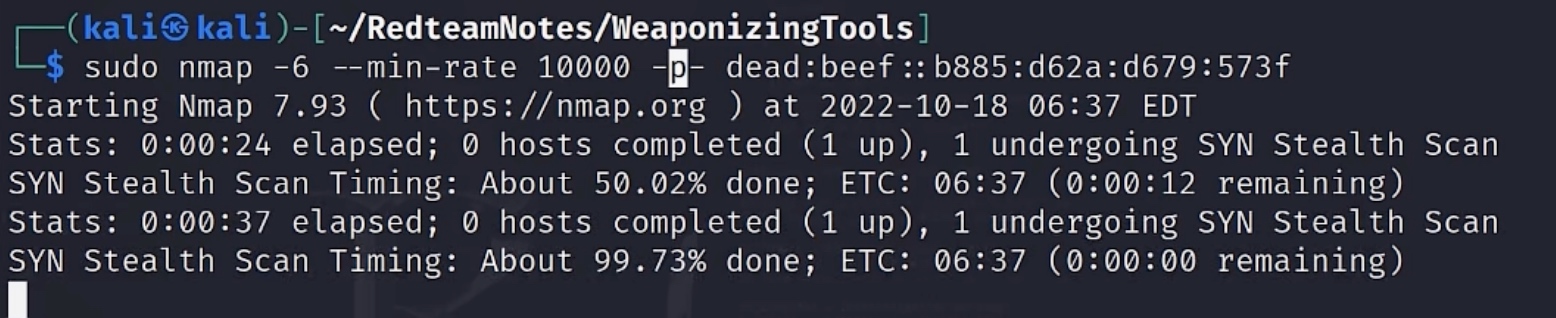

补充,nmap扫描IPv6地址

-6 指定IPv6地址